Habe ich einen Rootkit??? |

||

|---|---|---|

| #0

| ||

|

22.08.2008, 20:27

Member

Beiträge: 3716 |

||

|

|

|

|

|

22.08.2008, 23:37

Ehrenmitglied

Beiträge: 29434 |

#17

««

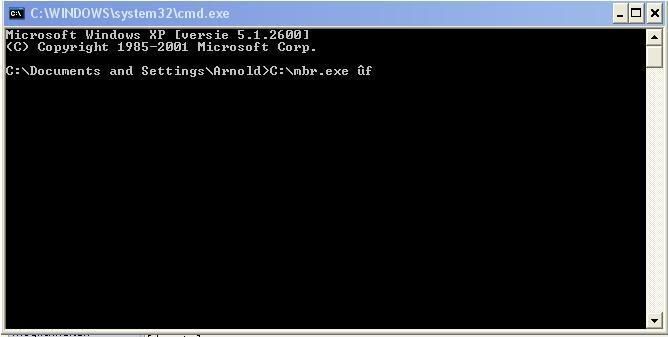

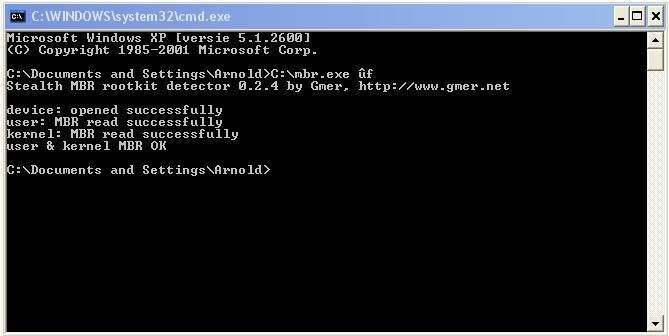

Um die Diensteverwaltung explizit aufzurufen, geben Sie unter Start > Ausführen den Befehl services.msc ein. Update Center (Windows Update Center) Nun werden alle laufenden Dienste angezeigt. Hier den Punkt "Update Center (Windows Update Center)" aussuchen. Wenn unter Status "gestartet" steht, mit der rechten Maustaste anklicken und die Option "Eigenschaften" auswählen. Nicht "Den Dienst beenden" auswählen, denn dann wird der "Update Center (Windows Update Center) " beim nächsten Systemstart erneut ausgeführt. Als Starttyp "deaktiviert" auswählen und den Dienststatus mit "Beenden" schliessen. Jetzt noch "Übernehmen" anklicken. Der "Update Center (Windows Update Center) " läuft nicht mehr im Hintergrund und wird auch nicht mehr bei einem Neustart ausgeführt. -------- dann wende den Avenger noch mal an (berichte, ob wieder eine Warnung kommt) was du mit der mbr.exe machen sollst Entferne MBR.exe und fix.bat von deinem Desktop Download jetzt MBR.exe nochmal aber nicht zum Desktop sondern nach C:\ Sehe Bild  Wenn es installiert ist geh zum Start > Ausführen > tippe da CMD dann ok Und hinter den Promt kopierst du rein C:\mbr.exe f Sehe Bild  Klick Enter hoffentlich kriegst du dann dieses Bild zu sehen  __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

23.08.2008, 11:54

Member

Themenstarter Beiträge: 29 |

#18

Logfile of The Avenger Version 2.0, (c) by Swandog46

http://swandog46.geekstogo.com Platform: Windows XP ******************* Script file opened successfully. Script file read successfully. Backups directory opened successfully at C:\Avenger ******************* Beginning to process script file: Rootkit scan active. No rootkits found! Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Windows Update Center" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Windows Update Center" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\Windows Update Center" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\Windows Update Center" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet004\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet004\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet004\Services\Windows Update Center" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet004\Services\Windows Update Center" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_WINDOWS_UPDATE_CENTER" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: registry key "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Windows Update Center" not found! Deletion of registry key "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Windows Update Center" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Error: file "C:\WINDOWS\scvhost.exe" not found! Deletion of file "C:\WINDOWS\scvhost.exe" failed! Status: 0xc0000034 (STATUS_OBJECT_NAME_NOT_FOUND) --> the object does not exist Completed script processing. ******************* Finished! Terminate. ----------------------------------------------------------------- Das hier habe ich auch gemacht Man muss die MBR.exe direkt in den Root auf C:\ downloaden du kannst dein mbr auf c:\ verschieben Dann via Start - Ausführen >> schreibe rein: cmd reinkopieren : C:\mbr.exe -f poste das log, was erscheint ich kann kein Logfile erstellen aber das ist ein Teil davon malizious code sector 0x132c4997 sitze0x1e4 ! copy of MBR has been found in Sector 62 So, das war die Letzte Aufgabe wenn ich nichts übersehen habe SDFix: Version 1.218 Run by Frank on 23.08.2008 at 21:22 Microsoft Windows XP [Version 5.1.2600] Running From: C:\Dokumente und Einstellungen\Frank\Desktop\SDFx\SDFix Checking Services : Restoring Default Security Values Restoring Default Hosts File Rebooting Checking Files : No Trojan Files Found Removing Temp Files ADS Check : Final Check : catchme 0.3.1361.2 W2K/XP/Vista - rootkit/stealth malware detector by Gmer, http://www.gmer.net Rootkit scan 2008-08-23 21:28:33 Windows 5.1.2600 Service Pack 2 NTFS scanning hidden processes ... scanning hidden services & system hive ... [HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\sptd\Cfg\0D79C293C1ED61418462E24595C90D04] "h0"=dword:00000000 "ujdew"=hex:7e,96,56,85,7b,2e,67,08,c4,31,de,27,39,62,7c,ea,bb,39,e0,d6, 70,.. [HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\sptd\Cfg\0D79C293C1ED61418462E24595C90D04] "h0"=dword:00000000 "ujdew"=hex:7e,96,56,85,7b,2e,67,08,c4,31,de,27,39,62,7c,ea,bb,39,e0,d6, 70,.. [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\sptd\Cfg] "s1"=dword:2df9c43f "s2"=dword:110480d0 "h0"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\sptd\Cfg\0D79C293C1ED61418462E24595C90D04] "h0"=dword:00000000 "ujdew"=hex:7e,96,56,85,7b,2e,67,08,c4,31,de,27,39,62,7c,ea,bb,39,e0,d6, 70,.. scanning hidden registry entries ... scan completed successfully hidden processes: 0 hidden services: 0 hidden files: 0 Remaining Services : Authorized Application Key Export: [HKEY_LOCAL_MACHINE\system\currentcontrolset\services\sharedaccess\parameters\firewallpolicy\standardprofile\authorizedapplications\list] "%windir%\\system32\\sessmgr.exe"="%windir%\\system32\\sessmgr.exe:*:enabled:@xpsp2res.dll,-22019" "C:\\Programme\\IncrediMail\\bin\\IMApp.exe"="C:\\Programme\\IncrediMail\\bin\\IMApp.exe:*:Enabled:IncrediMail" "C:\\Programme\\IncrediMail\\bin\\IncMail.exe"="C:\\Programme\\IncrediMail\\bin\\IncMail.exe:*:Enabled:IncrediMail" "C:\\Programme\\IncrediMail\\bin\\ImpCnt.exe"="C:\\Programme\\IncrediMail\\bin\\ImpCnt.exe:*:Enabled:IncrediMail" "C:\\Programme\\IncrediMail\\bin\\ImLc.exe"="C:\\Programme\\IncrediMail\\bin\\ImLc.exe:*:Enabled:IncrediMail" "C:\\Programme\\IncrediMail\\bin\\ImPackr.exe"="C:\\Programme\\IncrediMail\\bin\\ImPackr.exe:*:Enabled:IncrediMail" "C:\\WINDOWS\\system32\\ZoneLabs\\vsmon.exe"="C:\\WINDOWS\\system32\\ZoneLabs\\vsmon.exe:*:Enabled:TrueVector Service" "C:\\Programme\\Gemeinsame Dateien\\Acronis\\Agent\\agent.exe"="C:\\Programme\\Gemeinsame Dateien\\Acronis\\Agent\\agent.exe:*:Enabled:Acronis Remote Agent" "%windir%\\Network Diagnostic\\xpnetdiag.exe"="%windir%\\Network Diagnostic\\xpnetdiag.exe:*:Enabled:@xpsp3res.dll,-20000" "C:\\Programme\\iTunes\\iTunes.exe"="C:\\Programme\\iTunes\\iTunes.exe:*:Enabled:iTunes" "C:\\Programme\\ICQ6\\ICQ.exe"="C:\\Programme\\ICQ6\\ICQ.exe:*:Enabled:ICQ6" "C:\\Programme\\Yahoo!\\Messenger\\YahooMessenger.exe"="C:\\Programme\\Yahoo!\\Messenger\\YahooMessenger.exe:*:Enabled:Yahoo! Messenger" "C:\\Programme\\Yahoo!\\Messenger\\YServer.exe"="C:\\Programme\\Yahoo!\\Messenger\\YServer.exe:*:Enabled:Yahoo! FT Server" "C:\\Programme\\FlashFXP\\FlashFXP.exe"="C:\\Programme\\FlashFXP\\FlashFXP.exe:*:Enabled:FlashFXP v3" "C:\\Programme\\uTorrent\\uTorrent.exe"="C:\\Programme\\uTorrent\\uTorrent.exe:*:Enabled:æTorrent" [HKEY_LOCAL_MACHINE\system\currentcontrolset\services\sharedaccess\parameters\firewallpolicy\domainprofile\authorizedapplications\list] "%windir%\\system32\\sessmgr.exe"="%windir%\\system32\\sessmgr.exe:*:enabled:@xpsp2res.dll,-22019" "C:\\Programme\\MSN Messenger\\msnmsgr.exe"="C:\\Programme\\MSN Messenger\\msnmsgr.exe:*:Enabled:Windows Live Messenger 8.0" "C:\\Programme\\MSN Messenger\\msncall.exe"="C:\\Programme\\MSN Messenger\\msncall.exe:*:Enabled:Windows Live Messenger 8.0 (Phone)" "%windir%\\Network Diagnostic\\xpnetdiag.exe"="%windir%\\Network Diagnostic\\xpnetdiag.exe:*:Enabled:@xpsp3res.dll,-20000" "C:\\Programme\\FlashFXP\\FlashFXP.exe"="C:\\Programme\\FlashFXP\\FlashFXP.exe:*:Enabled:FlashFXP v3" Remaining Files : Files with Hidden Attributes : Fri 8 Aug 2008 294 A.SHR --- "C:\BOOT.BAK" Sat 3 Nov 2007 48 ..SH. --- "C:\WINDOWS\SE258FE47.tmp" Thu 14 Aug 2008 1,429,840 A.SHR --- "C:\Programme\Spybot - Search & Destroy\SDUpdate.exe" Wed 30 Jul 2008 4,891,984 A.SHR --- "C:\Programme\Spybot - Search & Destroy\SpybotSD.exe" Mon 18 Aug 2008 1,832,272 A.SHR --- "C:\Programme\Spybot - Search & Destroy\TeaTimer.exe" Sat 30 Dec 2006 4,348 A.SH. --- "C:\Dokumente und Einstellungen\All Users\DRM\DRMv1.bak" Mon 31 Mar 2008 32,256 ...H. --- "C:\Dokumente und Einstellungen\Frank\Desktop\Links frs FSB Forum\~WRL1421.tmp" Sat 9 Aug 2008 25,088 ...H. --- "C:\Dokumente und Einstellungen\Frank\Desktop\Links frs FSB Forum\~WRL2711.tmp" Sat 29 Mar 2008 31,232 ...H. --- "C:\Dokumente und Einstellungen\Frank\Desktop\Links frs FSB Forum\~WRL3117.tmp" Fri 11 Apr 2008 20,480 ...H. --- "C:\Dokumente und Einstellungen\Frank\Desktop\Links frs FSB Forum\~WRL4081.tmp" Thu 14 Aug 2008 740,866 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\08d6fba5d6b92029ac42ab96ea81e9c9\BIT1F.tmp" Thu 14 Aug 2008 2,484,827 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\20bd78b878862fca3885f5c330d745cf\BIT18.tmp" Thu 14 Aug 2008 824,872 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\3017ad0bed1c28cb85a5d0764459f43e\BIT1A.tmp" Thu 14 Aug 2008 8,943,656 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\7d478d7ebdca397b4337dfdfe8145c43\BIT1B.tmp" Thu 14 Aug 2008 535,080 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\8c3fdaa85345572f18cf5263dc74df9c\BIT22.tmp" Thu 14 Aug 2008 507,432 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\965d5918c5c1c8b0ce0e2f7b47cf4e28\BIT21.tmp" Thu 14 Aug 2008 2,790,952 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\b88b4cc0c1c17df4c72d146c77358b85\BIT16.tmp" Thu 8 May 2008 0 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\ccba472a05828aa2a3ee32c96c6466ca\BIT109.tmp" Fri 8 Feb 2008 576,512 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Vorlagen\~WRL0031.tmp" Sat 15 Dec 2007 536,064 A..H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Vorlagen\~WRL1550.tmp" Sat 7 Jul 2007 369,664 A..H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Vorlagen\~WRL3306.tmp" Fri 27 Jun 2008 667,136 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Vorlagen\~WRL3348.tmp" Sun 8 Apr 2007 308,736 A..H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0005.tmp" Fri 20 Apr 2007 315,392 A..H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0159.tmp" Mon 28 Jan 2008 575,488 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0318.tmp" Mon 18 Aug 2008 714,752 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0436.tmp" Sun 20 Jan 2008 573,952 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0489.tmp" Sun 13 Apr 2008 602,624 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL0818.tmp" Wed 28 May 2008 641,536 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL1096.tmp" Thu 17 Apr 2008 603,648 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL1452.tmp" Mon 14 Apr 2008 603,136 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL1514.tmp" Sun 27 Apr 2008 605,696 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL1956.tmp" Wed 23 Jan 2008 576,000 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL2081.tmp" Sat 10 May 2008 610,816 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL2209.tmp" Tue 22 Jan 2008 575,488 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL3620.tmp" Sat 31 May 2008 644,608 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL3762.tmp" Mon 21 Jan 2008 574,464 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL3779.tmp" Sat 7 Jun 2008 647,168 ...H. --- "C:\Dokumente und Einstellungen\Frank\Anwendungsdaten\Microsoft\Word\~WRL3865.tmp" Thu 14 Aug 2008 0 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\c343d169e833b4e7742252b302eea1d7\download\BIT93.tmp" Thu 14 Aug 2008 0 A..H. --- "C:\WINDOWS\SoftwareDistribution\Download\f14fd8e5430c9159611462b685a23f24\download\BITE3.tmp" Finished! Dieser Beitrag wurde am 23.08.2008 um 21:39 Uhr von MaxPeter editiert.

|

|

|

|

|

|

|

24.08.2008, 11:19

Ehrenmitglied

Beiträge: 29434 |

#19

Zitat malizious code sector 0x132c4997 sitze0x1e4 !hier ist der Rootkit noch vorhanden - im sdfix-Log allerdings nicht. mache also folgendes: poste noch mal das log von systemscan http://virus-protect.org/artikel/tools/systemscan.html bitte nur anhaken: MASTER BOOT RECORD __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

24.08.2008, 11:52

Member

Themenstarter Beiträge: 29 |

#20

SystemScan - www.suspectfile.com - ver. 3.5.5 (code: holifay & bReAkdOWn)

Running on: Windows XP PROFESSIONAL Edition, Service Pack 2 (2600.5.1) System directory: C:\WINDOWS SystemScan file: C:\Dokumente und Einstellungen\Frank\Desktop\sys71798.exe Running in: User mode Date: 24.08.2008 Time: 11:50:41 Output limited to: -Master Boot Record ===================== MASTER BOOT RECORD ===================== device: opened successfully user: MBR read successfully kernel: MBR read successfully user & kernel MBR OK malicious code @ sector 0x132c4977 size 0x1e4 ! copy of MBR has been found in sector 62 ! ========================================== Scan completed in 0 minutes End of report ~~~~~~~~~~~~~~~~~~~~~-----CREDITS-----~~~~~~~~~~~~~~~~~~~~~ SystemScan uses some freeware tools that remain property of their authors: * SteelWerX Registry Console Tool, Who Am I (Bobby Flekman: www.xs4all.nl/~fstaal01) --> "Registry scan", "PC accounts " * dumphive (Markus Stephany)--> "Registry scan" * Listdlls (M.Russinovich, B.Cogswell: www.sysinternals.com) --> "Loaded modules" * Catchme & MBR Rootkit detector (gmer: www.gmer.net) --> "Hidden objects", "Alternate Data Streams" & "Master Boot Record" ---> NOTE: SystemScan integrates "The Avenger" from Swandog46 (http://swandog46.geekstogo.com) to allow you to remove malwares found in this log Thanks to all of them for their hard work Anhang: Zwischenablage01.jpg Dieser Beitrag wurde am 24.08.2008 um 12:19 Uhr von MaxPeter editiert.

|

|

|

|

|

|

|

24.08.2008, 12:11

Ehrenmitglied

Beiträge: 29434 |

#21

also, es hat nicht hingehauen

ich sitze leider, leider nicht vor dem Rechner, aber du solltest wirklich nachprüfen, ob deine Virenscanner und Teatimer ausgeschaltet sind , dann prüfen, ob sich mbr.exe wirklich auf c:\ und nicht auf dem Desktop befindet.  prüfe das und berichte. dann noch mal : Ausführen - cmd falls nicht c:\ erscheint: dort auf c: wechseln mit cd Enter klicken reinkopieren: mbr.exe f berichte, was erscheint. __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

24.08.2008, 12:23

Member

Themenstarter Beiträge: 29 |

#22

habe es geschafft einen Sceeshot zu erstellen

http://www.pic-upload.de/24.08.08/yhiok.jpg[/IMG]" target="_blank">[URL=http://www.pic-upload.de/view-919674/Zwischenablage01.jpg.html]  [/noparse][/url][/url] [/noparse][/url][/url]

|

|

|

|

|

|

|

24.08.2008, 12:28

Ehrenmitglied

Beiträge: 29434 |

#23

bei dir erscheint Dokumente und Einstellungen... versuche, auf c:\ zu kommen,

also reinschreiben: cd dann sollte c:\> erscheinen reinkopieren: mbr.exe f klicke enter berichte, was erscheint. __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

24.08.2008, 12:34

Ehrenmitglied

Beiträge: 29434 |

#24

««

du musst Administratorenrechte haben , also falls nicht, führe alles im abgesicherten modus aus: dann versuche noch was anderes, lasse deine "Einstellung von Dokumente" und Einstellungen und kopiere rein: C:mbr.exe -f + berichte  und klicke enter __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

24.08.2008, 12:52

Member

Themenstarter Beiträge: 29 |

#25

hm klappt irgendwie nicht

habe cd eingegeben [url] [URL=http://www.pic-upload.de/view-919749/Zwischenablage02.jpg.html]  [/URL][/url][/url] [/URL][/url][/url][url] [URL=http://www.pic-upload.de/view-919784/Zwischenablage03.jpg.html]  [/URL][/url] [/URL][/url]Dieser Beitrag wurde am 24.08.2008 um 13:04 Uhr von MaxPeter editiert.

|

|

|

|

|

|

|

24.08.2008, 13:46

Ehrenmitglied

Beiträge: 29434 |

#26

gehe in cmd

dann gib ein: cd c:\ dann: dann sollte c:\> erscheinen reinkopieren: mbr.exe f klicke enter berichte, was erscheint. ------- Zitat Detection and removal« __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

|

24.08.2008, 13:53

Member

Themenstarter Beiträge: 29 |

#27

hi

das erscheint dann so [url] [URL=http://www.pic-upload.de/view-919960/Zwischenablage01.jpg.html]  [/URL][/url] [/URL][/url]

|

|

|

|

|

|

|

24.08.2008, 14:36

Ehrenmitglied

Beiträge: 29434 |

||

|

|

|

|

|

24.08.2008, 14:44

Member

Themenstarter Beiträge: 29 |

#29

http://www.pic-upload.de/24.08.08/wb6vgr.jpg[/IMG]" target="_blank">[URL=http://www.pic-upload.de/view-920109/Zwischenablage02.jpg.html]

[/noparse][/url] [/noparse][/url]

|

|

|

|

|

|

|

24.08.2008, 15:01

Ehrenmitglied

Beiträge: 29434 |

#30

gehe in cmd

dann gib ein: cd c:\ dann: dann sollte c:\> erscheinen kopiere; mbr.exe -c 0x132c4977 0x1e4 copy_of_mbr_rk und berichte __________ MfG Sabina rund um die PC-Sicherheit |

|

|

|

|

|

Um auf dieses Thema zu ANTWORTEN

bitte erst » hier kostenlos registrieren!!

bitte erst » hier kostenlos registrieren!!

Folgende Themen könnten Dich auch interessieren:

Copyright © 2025, Protecus.de - Protecus Team - Impressum / Mediadaten

dann bei start ausführen cmd eingeben.

drücke enter und dann

C:\mbr.exe -f

eingeben und enter