Home » Viren, Trojaner & Malware Forum » Do-it-yourself Entseuchung - Bitte Kontrolle ob alles weg ist » Themenansicht

Do-it-yourself Entseuchung - Bitte Kontrolle ob alles weg ist |

||

|---|---|---|

| #0

| ||

|

19.09.2012, 12:04

Member

Beiträge: 37 |

||

|

|

|

|

|

20.09.2012, 00:10

Moderator

Beiträge: 5694 |

#2

Poste doch bitte die logs von malwarebytes.

|

|

|

|

|

|

|

20.09.2012, 01:09

Member

Themenstarter Beiträge: 37 |

#3

Hi Swiss!

Das ging aber schnell. Tut mir Leid - Die Malwarebytes-Logs gibt es leider nicht mehr - auch nicht in der Recycle-Bin. (Da war nämlich was drin, drum wurde sie gereinigt.) Ich dachte, es wäre nur "von historischem Interesse", was hier einstmals war. Und interessieren würde, was hier jetzt (noch) IST. Genauso dachte ich, ich würde hier Resourcen sparen, wenn ich alles was ich alleine kann ganz einfach schonmal MACHE. Dass ich besser *garnix* gemacht und ZUERST hier angefragt hätte, das hab' ich erst später gelesen. Genug der Vorrede. Ich kann Dir ersatzweise noch *alle* Logs von Antivir bieten. Möchtest Du die stattdessen? Ich hab in der Zwischenzeit auch weitergemacht und noch 5 Viren mehr gefunden. (Mit Eset. Der läuft jetzt 3h und ist bei 50%. Wenn's dann fertig ist, poste ich das Log.) Als separater Post folgt, was ich heute sonst noch mit dem Laptop gemacht habe. Relevant ist, dass Sun-Java v6 drauf war und dass *mehr als ein* Java-Virus entsorgt wurde. Soweit ich es schon sehen kann, haben auch einige der neuesten Funde oder Überreste(?) mit Java zu tun. LG, Tau |

|

|

|

|

|

|

20.09.2012, 02:17

Member

Themenstarter Beiträge: 37 |

#4

Hallo nochmal!

Bis jetzt nur Anzeichen für Überreste. Hier ist, was ich heute sonst noch (mit dem Laptop) * Eine Ubuntu Live-CD benutzt und - hosts editiert, "127.0.0.1 localhost" reingeschrieben. (Internet ging vorher und geht immer noch.) - alles gelöscht was eindeutig mit "Sun", "Java" o.ä. zu tun hatte. (Einige der ursprünglichen Funde bezogen sich auf Java v6, was auf diesem Laptop installiert war. Unter Vista ging das Löschen nicht richtig.) Sicherheitshalber habe ich das selbe auch mit Adobe gemacht. (Reader, Flash.) Danach keine Probleme. Vista spielte aber plötzlich beim Logon die Begrüßungsmelodie, während es zuvor "stumm" gewesen war. (???) * CCleaner benutzt und alles weg gemacht was eindeutig Reste von deinstalliertem Zeug oder Dateimüll war. (Vorsicht, nicht alles annehmen was der vorschlägt! CCleaner wollte z.B. auch die Datei-Endung ".vir" als unbenutzt entfernen, obwohl AntiVir noch drauf ist. (Das benutzt die Endung ".vir" zum Umbenennen verseuchter Dateien.)) * Bitdefender Plugin für Firefox installiert. Gescannt - nichts "böses" ist aktiv. * Eset Online Scanner installiert, 5 Funde. AntiVir ging 2x dazwischen und verschob ein File in die Quarantäne, auf das Eset zugreifen wollte. Die AntiVir-Logs von den 2 Interventionen: Relevanter Teil von Log-1: Zitat Begin scan in 'C:\.Trash-999\files\Java\Deployment\cache\6.0\0\43296140-19dcb003.vir.virus' Das ist ein Überrest. Die Endung ".vir.virus" bedeutet ja: "Erstmal umbenannt durch AntiVir, dann nochmal durch die F-Secure Live-CD. Relevanter Teil von Log-2: Zitat Begin scan in 'C:\.Trash-999\files\Java\Deployment\cache\6.0\23\5ab40f57-42ffd3b1.vir.virus' Siehe oben. Selber Überrest, andere Stelle. Soeben wurde Eset fertig. Hier das Log: Code C:\.Trash-999\files\Java\Deployment\cache\6.0\1\43237fc1-4ee190ab.vir.virus Mehrere Bedrohungen gelöscht - in Quarantäne kopiert Fazit: Entwarnung - alles nur bereits umbenannte ".vir"-Überreste. Im Folgenden der Inhalt der AntiVir-Quarantäne. Auch hier ist vieles durch andere AV-Programme gelöscht. Ältere Log-Files scheinen da zu sein, sind aber dann leer. (Insofern kann ich sie also doch nicht posten - sorry. Wie man sehen kann: Außer einem haben definitiv alle Quarantäne-Files mit Java zu tun. Und alle sind ".vir"-Überreste! AntiVir Quarantäne-File: Code

Soll ich die Jagd jetzt für beendet erklären, oder gäbe es bislang noch nicht benutzte "Tiefenscanner"? LG, Tau |

|

|

|

|

|

|

20.09.2012, 16:54

Member

Themenstarter Beiträge: 37 |

#5

ICH HAB DIE ALTEN LOGS WIEDER!

Sorry, das weiter oben war eine Fehlinfo. Ich hatte die Logs zentral gesammelt, zunächst in C:\, dann in einem Desktop-Ordner. Bei dem letzteren hab ich tatsächlich von Zeit zu Zeit Logs weggeschmissen, um den Überblick zu behalten. Den alten Ordner in C: gab's aber noch. Im Zip-Attachment die Logs von * Malwarebytes (7 Funde) * dem ursprünglichen Scan mit der Antivir-CD (53 Infektionen) * Super-Antispyware (Registry-Einträge, mehrere ".virs", ein Neuer Fund, unzählige Cookies.) Alle Funde wurden beseitigt bzw. umbenannt (Rescue-CD). Ich hoffe das vereinfacht die Diagnose. Anhang: Logs_Infected.zip

|

|

|

|

|

|

|

20.09.2012, 17:02

Member

Themenstarter Beiträge: 37 |

#6

Hier sind noch die nach dem ersten Hochfahren deaktivierten Autostart-Einträge. (Siehe Screenshot.) Einer verweist in die Recycle-Bin - sehr plump!

Die sind zur Zeit noch da und nur deaktiviert. Wie werde ich sie ganz los? Anhang: Recycle-Bin Autostart.JPG

|

|

|

|

|

|

|

20.09.2012, 22:18

Moderator

Beiträge: 5694 |

#7

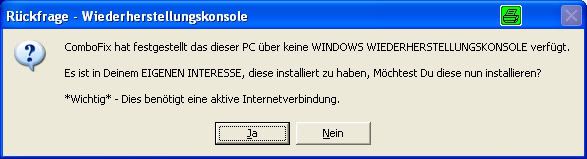

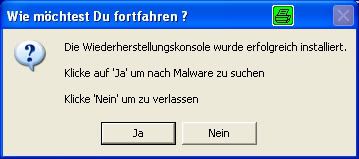

Combofix darf ausschließlich ausgeführt werden, wenn ein Kompetenzler dies ausdrücklich empfohlen hat!

Es sollte nie auf eigene Initiative hin ausgeführt werden! Eine falsche Benutzung kann ernsthafte Computerprobleme nach sich ziehen und eine Bereinigung der Infektion noch erschweren. Lade ComboFix von einem dieser Download-Spiegel herunter: BleepingComputer - ForoSpyware * Wichtig !! Speichere ComboFix auf dem Desktop • Deaktivere Deine Anti-Virus- und Anti-Spyware-Programme. Normalerweise kannst Du dies über einen Rechtsklick auf das Systemtray-Icon tun. Die Programme könnten sonst eventuell unsere Programme bei deren Arbeit stören. • Doppelklicke auf die ComboFix.exe und folge den Anweisungen. • ComboFix wird schauen, ob die Microsoft-Windows-Wiederherstellungskonsole installiert ist. Dies ist Teil des Prozesses. Angesichts der Art von Malware Infizierungen, die es heute gibt, wird dringend empfohlen, diese Wiederherstellungskonsole auf dem PC installiert zu haben, bevor jegliche Reinigung von Malware durchgeführt wird. • Folge den Anweisungen, um ComboFix das Herunterladen und Installieren der Wiederherstellungskonsole zu ermöglichen und stimme dem Lizenzvertrag (EULA) zu, sobald Du dazu aufgefordert wirst. **Zur Information: Sollte die Wiederherstellungskonsole schon installiert sein, so wird ComboFix seine Malware-Entfernungsprozedur normal fortfahren.  Sobald die Wiederherstellungskonsole durch ComboFix installiert wurde, solltest Du folgende Nachricht sehen:  Klicke "Ja", um mit dem Suchlauf nach Malware fortzufahren. Wenn ComboFix fertig ist, wird es ein Log erstellen. Bitte füge die C:\ComboFix.txt Deiner nächsten Antwort bei. |

|

|

|

|

|

|

21.09.2012, 00:12

Member

Themenstarter Beiträge: 37 |

#8

Erledigt. Als Anhang das ComboFix-Log.

Als er zwischendrin meldete: "Lösche Ordner: c:\programdata\Windows", da wurde mir allerdings etwas flau. Aber alles ging glatt und der Laptop funktioniert noch. Ich habe heute auch eine Kaspersky Rescue-CD heruntergeladen und mit maximal "scharfen" Einstellungen laufen gelassen. Keine Funde. Nur eine Liste von komprimierten oder Kennwortgeschützten Files. Gruß, Tau Anhang: ComboFix.txt

|

|

|

|

|

|

|

21.09.2012, 13:33

Member

Beiträge: 5291 |

#9

Zitat Als er zwischendrin meldete: "Lösche Ordner: c:\programdata\Windows", da wurde mir allerdings etwas flau.Naja in C:\programdata gehört kein Windows Verzeichnis, dass machen die Malware Hersteller sehr gerne um FUD zu verbreiten und die schädliche Software zu verstecken... (eg. psychologisch klappts ja auch bei den meisten). Zitat Ich habe heute auch eine Kaspersky Rescue-CD heruntergeladen...Ach ja Kaspersky, die wissen was gut ist - finden Gentoo genauso toll wie ich. __________ E-Mail: therion at ninth-art dot de IRC: megatherion @ Freenode |

|

|

|

|

|

|

21.09.2012, 23:49

Member

Themenstarter Beiträge: 37 |

#10

@Xeper:

Hi Xeper! Ich weiß nicht ob hier der richtige Ort ist, um Dinge zu diskukieren, die nicht direkt mit der laufenden Entseuchung zu tun haben. (Das hab ich hier jedenfalls noch nicht gesehen.) Ich habe hier mal einen neuen Thread aufgemacht, wo Du oder wer möchte über den laufenden Vorgang, verwendete Software, etc. weiter mit mir diskutieren kann: http://board.protecus.de/t42443.htm LG, Tau_Ceti Dieser Beitrag wurde am 22.09.2012 um 00:36 Uhr von Tau_Ceti editiert.

|

|

|

|

|

|

|

22.09.2012, 01:09

Member

Themenstarter Beiträge: 37 |

#11

@swiss:

Ich halte mich momentan mit Schreibzugriffen zurück. Als Analyse-Tool ist mir noch WinBootInfo eingefallen: Info hier (aber Download-Link z.Zt. kaputt): http://www.raymond.cc/blog/winbootinfo-is-a-bootvis-alternative-that-works-in-windows-vista-and-7/ Softpedia-Download hier: http://www.softpedia.com/progDownload/WinBootInfo-Download-122971.html Eine Art BootVis, das ab Vista aufwärts läuft. Es protokolliert, WAS eigentlich beim Boot geladen wird, wer der Autor ist und wieviel Zeit es verschlingt. Nach dem Scan mit Combofix fand es nur noch Dinge von Windows, Avira, HP oder anderen vertrauenswürdigen Autoren. In folgenden Fällen mußte ich die Autoren per Google recherchieren: oleaut32.dll MS, eine Bibliothek, die ALTE Funktionen des Kernels enthält cnslmain.exe Canon Utilities Solution Menu hpwuschd2.exe Hewlett-Packard Product Assistant Das Ganze sieht dann zum Beispiel so aus, wie im Attachment. Der Haken: Im exportierten Logfile (.txt) FEHLT dann die Autor-Info, zumindest in der Trial-Version. Das Log kannst Du bei Interesse haben. Aber WAS so alles bootet, ohne Info WEM es gehört, das hilft wohl nicht viel. Also glaube mir einfach, dass ich das ganze Ding durchgescrollt habe ohne was unerklärliches zu finden. Anhang: WinBootInfo.JPG Dieser Beitrag wurde am 22.09.2012 um 01:49 Uhr von Tau_Ceti editiert.

|

|

|

|

|

|

|

22.09.2012, 01:54

Member

Themenstarter Beiträge: 37 |

#12

Autostarts

ComboFix hat die Autostarts beseitigt, die merkwürdig waren. Außer dem der in die Recycle Bin führte gab es da noch einen: Zusätzlich zu "ctfmon" noch ein "ctfmon.exe". Benutzer: "Default User". (Der ist ja eigentlich nur eine "Dokumentvorlage" für neue Accounts, "usen" sollte er nicht... Anbei der aktuelle Screenshot von Msconfig. Anhang: Autostarts-nach ComboFix.JPG

|

|

|

|

|

|

|

25.09.2012, 20:24

Member

Themenstarter Beiträge: 37 |

#13

Hallo!

Ich hab nach ComboFix nochmal ein HiJackThis gemacht ohne was zu fixen. Es gibt 3 neue Orphans: Code O23 - Service: BRKA - Unknown owner - C:\Users\User\AppData\Local\Temp\BRKA.exe (file missing)Das gesamte Log im Anhang. Sollen die 3 ins Leere führenden weg? Anhang: hijackthis 25-09-2012.txt

|

|

|

|

|

|

|

25.09.2012, 22:12

Member

Beiträge: 5291 |

#14

Alles wo (file missing) steht darfst du natürlich entfernen.

(Das waren wohl irgendwelche Malware Kopien) So wie du sagst die EasyBits SW kannst du wohl bestehen lassen. __________ E-Mail: therion at ninth-art dot de IRC: megatherion @ Freenode |

|

|

|

|

|

|

25.09.2012, 23:08

Member

Themenstarter Beiträge: 37 |

#15

Hi, Danke!

Also jegliche "normalen Scanner" finden hier wohl nix mehr. Noch irgendein guter Tip zum aufspüren von RootKits? Sysinternals RootkitRevealer startet hier leider nicht. |

|

|

|

|

|

Um auf dieses Thema zu ANTWORTEN

bitte erst » hier kostenlos registrieren!!

bitte erst » hier kostenlos registrieren!!

Folgende Themen könnten Dich auch interessieren:

Copyright © 2025, Protecus.de - Protecus Team - Impressum / Mediadaten

Ich habe einen Laptop "do-it-yourself" entseucht und bräuchte Eure Hilfe, um zu klären ob jetzt alles weg ist. Es ist ein HP Pavillion dv6000 mit Vista-32. (Nich mein eigener - ich würde keinen Rechner so verkommen lassen. Die Besitzer sind sehr nett, aber einfache Leute. Dummerweise ist die Rücksetz-DVD unauffindbar und es gab Funde in der Rücksetz-Partition. Also blieb nur entseuchen.)

IMHO: Die Restprobleme sind eher minderer Natur. ODER "es" versteckt sich so gut, dass auch eine frisch mit Updates versorgte F-Secure Boot-CD nichts findet. DAS kann ich nicht ohne Eure Hilfe klären.

Im Folgenden die gewünschten Infos. Alle Scans im Anhang zeigen den jetzigen Zustand (nach Entseuchung).

1. Problembeschreibung / Symptome

Der Laptop bootete nicht mehr; Malware wurde vermutet. Mit frischer Antivir Boot-CD gescannt. 56 verseuchte Dateien mit 6 verschiedenen Viren umbenannt. Ohne Internetverbindung gebootet. Fehlermeldungen nach Logon: Einige Autostart-Dateien nicht gefunden. Mit Msconfig alle Autostarts deaktiviert, die nicht eindeutig Microsoft, HP, o.ä. zuzuordnen waren. IE-7 verweigert Zugriff auf Addon-Verwaltung. Startbutton erlaubt Neustart nicht. (Nur nach vorheriger Abmeldung möglich.)

Weitere Scans mit Malwarebytes: 7 weitere Viren. Mit Malwarebytes entfernt. Veraltete Software (Firefox, Flash, Java, etc.) deinstalliert. Weitere Scans mit Super-Antispyware, Spybot Search&Destroy, AntiVir Pro, u.a. ergaben weitere Funde. Entfernt, Windows blieb stabil. Zugiff auf IE war danach möglich, also Erweiterte Einstellungen zurückgesetzt, alle temporären Dateien gelöscht. Ebenso Wiederherstellungspunkte gelöscht und Recycle-Bin geleert.

Von separatem Rechner heruntergeladen und per abgeschlossener "Einweg-CD" installiert: Vista Service-Packs 1 und 2, Firefox 15. Danach war Startbutton wieder normal, Rechner insgesamt stabiler. Mit Internet verbunden, ca. 90 weitere Updates aufgespielt. Erst danach stürzte Gmer beim Scan nicht mehr ab.

Weitere Scans mit Symantec Online (ohne Befund), mit F-Secure Life-CD mit Signatur- Updates (nur Funde in der AntiVir-Quarantäne oder ".vir"-Dateien) und mit HiJackThis (lt. hijackthis.de 2 Überreste in Registry, beseitigt).

Ein mögliches Restproblem: In der Datei "Hosts" steht nur "::1 localhost". Der Eintrag "127.0.0.1 localhost" fehlt. Editieren nicht möglich, AntiVir verweigert den Zugriff.

Der Rechner verhält sich jetzt normal, jegliche Installations-Backups sind aber potentiell verseucht und sollten gelöscht werden. (Wie?)

Als Attachment die gewünschten Logs. Schonmal Danke im Voraus für Eure Hilfe.

Tau_Ceti