Home » Viren, Trojaner & Malware Forum » Trojaner TR/Agent.564800 mit Antivir gefunden » Themenansicht

Trojaner TR/Agent.564800 mit Antivir gefunden |

||

|---|---|---|

| #0

| ||

|

03.10.2010, 15:36

Member

Beiträge: 19 |

||

|

|

|

|

|

03.10.2010, 16:46

Member

Themenstarter Beiträge: 19 |

#2

Hallo,

nach erneutem Durchlauf von Antivir keine Funde. Unten das logfile von Antivir: Ist das System jetzt "sauber"? Avira AntiVir Personal Erstellungsdatum der Reportdatei: Sonntag, 3. Oktober 2010 15:41 Es wird nach 2894943 Virenstämmen gesucht. Das Programm läuft als uneingeschränkte Vollversion. Online-Dienste stehen zur Verfügung. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149996-ADJIE-0000001 Plattform : Windows XP Windowsversion : (Service Pack 2) [5.1.2600] Boot Modus : Normal gebootet Benutzername : SYSTEM Computername : METE Versionsinformationen: BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00 AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35 AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16 LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59 LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 08:09:00 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 08:09:14 VBASE007.VDF : 7.10.9.165 4840960 Bytes 23.07.2010 08:09:44 VBASE008.VDF : 7.10.11.133 3454464 Bytes 13.09.2010 08:10:04 VBASE009.VDF : 7.10.11.134 2048 Bytes 13.09.2010 08:10:04 VBASE010.VDF : 7.10.11.135 2048 Bytes 13.09.2010 08:10:04 VBASE011.VDF : 7.10.11.136 2048 Bytes 13.09.2010 08:10:04 VBASE012.VDF : 7.10.11.137 2048 Bytes 13.09.2010 08:10:04 VBASE013.VDF : 7.10.11.165 172032 Bytes 15.09.2010 08:10:06 VBASE014.VDF : 7.10.11.202 144384 Bytes 18.09.2010 08:10:08 VBASE015.VDF : 7.10.11.231 129024 Bytes 21.09.2010 08:10:09 VBASE016.VDF : 7.10.12.4 126464 Bytes 23.09.2010 08:10:10 VBASE017.VDF : 7.10.12.38 146944 Bytes 27.09.2010 08:10:11 VBASE018.VDF : 7.10.12.64 133120 Bytes 29.09.2010 08:10:13 VBASE019.VDF : 7.10.12.99 134144 Bytes 01.10.2010 08:10:15 VBASE020.VDF : 7.10.12.100 2048 Bytes 01.10.2010 08:10:15 VBASE021.VDF : 7.10.12.101 2048 Bytes 01.10.2010 08:10:15 VBASE022.VDF : 7.10.12.102 2048 Bytes 01.10.2010 08:10:15 VBASE023.VDF : 7.10.12.103 2048 Bytes 01.10.2010 08:10:15 VBASE024.VDF : 7.10.12.104 2048 Bytes 01.10.2010 08:10:16 VBASE025.VDF : 7.10.12.105 2048 Bytes 01.10.2010 08:10:16 VBASE026.VDF : 7.10.12.106 2048 Bytes 01.10.2010 08:10:16 VBASE027.VDF : 7.10.12.107 2048 Bytes 01.10.2010 08:10:16 VBASE028.VDF : 7.10.12.108 2048 Bytes 01.10.2010 08:10:16 VBASE029.VDF : 7.10.12.109 2048 Bytes 01.10.2010 08:10:16 VBASE030.VDF : 7.10.12.110 2048 Bytes 01.10.2010 08:10:16 VBASE031.VDF : 7.10.12.111 2048 Bytes 01.10.2010 08:10:16 Engineversion : 8.2.4.72 AEVDF.DLL : 8.1.2.1 106868 Bytes 03.10.2010 08:10:43 AESCRIPT.DLL : 8.1.3.45 1368443 Bytes 03.10.2010 08:10:42 AESCN.DLL : 8.1.6.1 127347 Bytes 03.10.2010 08:10:39 AESBX.DLL : 8.1.3.1 254324 Bytes 03.10.2010 08:10:44 AERDL.DLL : 8.1.9.2 635252 Bytes 03.10.2010 08:10:38 AEPACK.DLL : 8.2.3.7 471413 Bytes 03.10.2010 08:10:36 AEOFFICE.DLL : 8.1.1.8 201081 Bytes 03.10.2010 08:10:34 AEHEUR.DLL : 8.1.2.30 2941303 Bytes 03.10.2010 08:10:32 AEHELP.DLL : 8.1.13.4 242038 Bytes 03.10.2010 08:10:24 AEGEN.DLL : 8.1.3.23 401779 Bytes 03.10.2010 08:10:23 AEEMU.DLL : 8.1.2.0 393588 Bytes 03.10.2010 08:10:21 AECORE.DLL : 8.1.17.0 196982 Bytes 03.10.2010 08:10:20 AEBB.DLL : 8.1.1.0 53618 Bytes 03.10.2010 08:10:19 AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10 AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07 AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40 AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44 AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49 AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11 AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25 SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53 AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54 NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55 RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08 RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28 Konfiguration für den aktuellen Suchlauf: Job Name..............................: Vollständige Systemprüfung Konfigurationsdatei...................: C:\Programme\Avira\AntiVir Desktop\sysscan.avp Protokollierung.......................: niedrig Primäre Aktion........................: interaktiv Sekundäre Aktion......................: ignorieren Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: ein Bootsektoren..........................: C:, D:, Durchsuche aktive Programme...........: ein Laufende Programme erweitert..........: ein Durchsuche Registrierung..............: ein Suche nach Rootkits...................: ein Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Alle Dateien Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: mittel Beginn des Suchlaufs: Sonntag, 3. Oktober 2010 15:41 Der Suchlauf nach versteckten Objekten wird begonnen. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\NtmsSvc\Config\Standalone\drivelist [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'dllhost.exe' - '45' Modul(e) wurden durchsucht Durchsuche Prozess 'vssvc.exe' - '48' Modul(e) wurden durchsucht Durchsuche Prozess 'avscan.exe' - '68' Modul(e) wurden durchsucht Durchsuche Prozess 'iexplore.exe' - '111' Modul(e) wurden durchsucht Durchsuche Prozess 'msdtc.exe' - '40' Modul(e) wurden durchsucht Durchsuche Prozess 'dllhost.exe' - '59' Modul(e) wurden durchsucht Durchsuche Prozess 'avcenter.exe' - '77' Modul(e) wurden durchsucht Durchsuche Prozess 'iexplore.exe' - '128' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '51' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '54' Modul(e) wurden durchsucht Durchsuche Prozess 'avshadow.exe' - '27' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '54' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'wmiapsrv.exe' - '45' Modul(e) wurden durchsucht Durchsuche Prozess 'wdfmgr.exe' - '15' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '39' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '89' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'AirTies_util3.exe' - '53' Modul(e) wurden durchsucht Durchsuche Prozess 'ctfmon.exe' - '25' Modul(e) wurden durchsucht Durchsuche Prozess 'jusched.exe' - '20' Modul(e) wurden durchsucht Durchsuche Prozess 'Wbutton.exe' - '20' Modul(e) wurden durchsucht Durchsuche Prozess 'CtrlVol.exe' - '15' Modul(e) wurden durchsucht Durchsuche Prozess 'HotkeyApp.exe' - '25' Modul(e) wurden durchsucht Durchsuche Prozess 'LaunchAp.exe' - '20' Modul(e) wurden durchsucht Durchsuche Prozess 'AGRSMMSG.exe' - '19' Modul(e) wurden durchsucht Durchsuche Prozess 'Explorer.EXE' - '104' Modul(e) wurden durchsucht Durchsuche Prozess 'LVPrcSrv.exe' - '16' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '53' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '32' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '158' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '51' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '58' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '43' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '74' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '14' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '2' Modul(e) wurden durchsucht Der Suchlauf über die Masterbootsektoren wird begonnen: Masterbootsektor HD0 [INFO] Es wurde kein Virus gefunden! Der Suchlauf über die Bootsektoren wird begonnen: Bootsektor 'C:\' [INFO] Es wurde kein Virus gefunden! Bootsektor 'D:\' [INFO] Es wurde kein Virus gefunden! Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen: Die Registry wurde durchsucht ( '389' Dateien ). Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\' Beginne mit der Suche in 'D:\' <Lokaler Datenträger> Ende des Suchlaufs: Sonntag, 3. Oktober 2010 16:41 Benötigte Zeit: 59:30 Minute(n) Der Suchlauf wurde vollständig durchgeführt. 4613 Verzeichnisse wurden überprüft 174689 Dateien wurden geprüft 0 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 0 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 0 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 0 Dateien konnten nicht durchsucht werden 174689 Dateien ohne Befall 876 Archive wurden durchsucht 0 Warnungen 0 Hinweise 259387 Objekte wurden beim Rootkitscan durchsucht 1 Versteckte Objekte wurden gefunden Viele Grüße. |

|

|

|

|

|

|

03.10.2010, 21:32

Moderator

Beiträge: 5694 |

#3

Hallo und herzlich Willkommen auf Protecus.de

• Halte Dich an die Anweisungen des jeweiligen Helfers. • Falls Du externen Speichermedien (USB Sticks, Festplatten) hast, dann schliesse die vor der Reinigung an. • Während der Reinigung solltest Du weder Programme installieren noch deinstallieren, welche nicht ausdrücklich verlangt werden. • Bitte arbeite jeden Schritt der Reihe nach ab. • Falls bei einem Schritt Probleme auftauchen, poste was du bereits hast und melde Dich mit dem Problembeschreiben. • Die Bereinigung ist erst beendet wenn der jeweilige Helfer das OK gibt. • Wenn die Kiste wieder flott läuft heisst das nicht, dass das Sytem auch sauber ist. • Bei geschäftlich genutzten Rechner sollte der zuständige IT Verantwortliche beigezogen werden. • Ein Support unsererseits kann unter Umständen bei einem Firmenrechner abgelehnt werden. • Bei illegaler Software besteht die Möglichkeit, dass der Support eingestellt wird. • Jegliche Cracks oder Keygens werden weder gefördert noch akzeptiert. • Bei stark infizierten Systemen vorallem wenn Backdoors oder Rootkits involviert sind kann es vorkommen, dass ein Helfer zum Neuaufsetzen rät. • In letzter Instanz ist dann immer der User welcher entscheidet. Vista und Win7 User: Alle Programme und Tools, die wir anordnen, immer mit Rechtsklick und Als Administrator ausführen. Schritt 1 Erstelle einen neuen Systemwiederherstellungspunkt • Start => Alle Programme => Zubehör => Systemprogramme => Systemwiederherstellung • Wähle "Einen Wiederherstellungspunkt erstellen" => Weiter • Gebe als Beschreibung z. B. "Nach_Bereinigung" ein => Erstellen => Schließen. • Nun Start => Ausführen => cleanmgr (reinschreiben) => OK => Reiter Weitere Optionen • Klicke unter Systemwiederherstellung auf Bereinigen und bestätige das Löschen mit Ja => OK. Das wird alle Wiederherstellungspunkte bis auf den letzten neu erstellten löschen. Schritt 2 Bereinigung mit Malwarebytes' Anti-Malware (Vollständiger Suchlauf) Lade Malwarebytes Anti-Malware (ca. 2 MB) von diesem Downloadspiegel herunter: Malwarebytes * Anwendbar auf Windows 2000, XP, Vista und Windows 7. * Installiere das Programm in den vorgegebenen Pfad. * Denke daran, bei Vista das Programm als Admin zu starten, ansonsten per Doppelklick starten. * Lasse es online updaten (Reiter Updates), sofern sich das Programm bereits auf dem Rechner befand. * Aktiviere "Komplett Scan durchführen" => Scan. * Wähle alle verfügbaren Laufwerke aus und starte den Scan. * Wenn der Scan beendet ist, klicke auf "Zeige Resultate". * Bei Funden in C:\System Volume Information den Haken entfernen. Ansonsten wird dieser Systemwiederherstellungspunkt nicht mehr funktionieren. Er könnte jedoch trotz Malware noch gebraucht werden. * Versichere Dich, dass ansonsten alle Funde markiert sind und drücke "Löschen". * Poste das Logfile, welches sich in Notepad öffnet, hier in den Thread. * Nachträglich kannst du den Bericht unter "Scan-Berichte" finden. * Berichte, wie der Rechner nun läuft. |

|

|

|

|

|

|

03.10.2010, 23:39

Member

Themenstarter Beiträge: 19 |

#4

Hi Swiss,

Schritt 1 (Systemwiederherstellungspunkt) erledigt. Schritt 2 (das logfile von Malwareytes) siehe unten. Code Malwarebytes' Anti-Malware 1.46 Der Rechner scheint OK zu sein. Die normale Rechnergeschwindigkeit ist wieder da. Ich werde ein paar Tage abwesend sein, nur zur Info. Viele Grüße. |

|

|

|

|

|

|

04.10.2010, 10:21

Moderator

Beiträge: 5694 |

#5

Dann dürfte auch nichts auf dem System sein. Falls Probleme auftauchen melde DIch wieder.

|

|

|

|

|

|

|

04.10.2010, 12:46

...neu hier

Beiträge: 8 |

#6

Hallo Protectus-Team!

Mir ist gestern der gleiche Trojaner "TR/Agent.564800" untergekommen. Mein AntiVir-Freeware konnte ihn aber nicht löschen. Danach hatte ich mich hier schlau gemacht und bin der Anleitung von oben gefolgt. Malewarebytes hatte dann zwar die Registry-Einträge säubern können (2 Versuche waren nötig), aber der Trojaner ist noch da, weil die Datei gesperrt ist. Daraufhin habe ich es mit den Programmen "Unlocker" und "Delete Assistent 2" versucht, was leider nicht geklappt hat. Das Seltsame ist, dass die CPU-Auslastung laut Task-Manager permanent bei 100% liegt, sobald ich ca. 5 Minuten online bin (was aber zur Lösungssuche unabdingbar ist). Im Folgenden die Log-Files. AntiVir: Avira AntiVir Personal Erstellungsdatum der Reportdatei: Sonntag, 3. Oktober 2010 22:12 Es wird nach 2895617 Virenstämmen gesucht. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149996-ADJIE-0000001 Plattform : Windows XP Windowsversion : (Service Pack 3) [5.1.2600] Boot Modus : Normal gebootet Benutzername : SYSTEM Computername : NOTEBOOK Versionsinformationen: BUILD.DAT : 9.0.0.422 21701 Bytes 09.03.2010 10:23:00 AVSCAN.EXE : 9.0.3.10 466689 Bytes 26.11.2009 11:04:51 AVSCAN.DLL : 9.0.3.0 49409 Bytes 13.02.2009 11:04:10 LUKE.DLL : 9.0.3.2 209665 Bytes 20.02.2009 10:35:44 LUKERES.DLL : 9.0.2.0 13569 Bytes 26.01.2009 09:41:59 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 11:01:35 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 11:01:38 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 11:06:07 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 11:06:21 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 14:01:44 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 09:29:40 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 07:27:58 VBASE007.VDF : 7.10.9.165 4840960 Bytes 23.07.2010 09:02:49 VBASE008.VDF : 7.10.11.133 3454464 Bytes 13.09.2010 06:49:48 VBASE009.VDF : 7.10.11.134 2048 Bytes 13.09.2010 06:49:48 VBASE010.VDF : 7.10.11.135 2048 Bytes 13.09.2010 06:49:48 VBASE011.VDF : 7.10.11.136 2048 Bytes 13.09.2010 06:49:48 VBASE012.VDF : 7.10.11.137 2048 Bytes 13.09.2010 06:49:49 VBASE013.VDF : 7.10.11.165 172032 Bytes 15.09.2010 06:49:50 VBASE014.VDF : 7.10.11.202 144384 Bytes 18.09.2010 06:49:50 VBASE015.VDF : 7.10.11.231 129024 Bytes 21.09.2010 06:49:51 VBASE016.VDF : 7.10.12.4 126464 Bytes 23.09.2010 06:49:51 VBASE017.VDF : 7.10.12.38 146944 Bytes 27.09.2010 06:49:52 VBASE018.VDF : 7.10.12.64 133120 Bytes 29.09.2010 23:24:16 VBASE019.VDF : 7.10.12.99 134144 Bytes 01.10.2010 18:27:47 VBASE020.VDF : 7.10.12.100 2048 Bytes 01.10.2010 18:27:47 VBASE021.VDF : 7.10.12.101 2048 Bytes 01.10.2010 18:27:48 VBASE022.VDF : 7.10.12.102 2048 Bytes 01.10.2010 18:27:48 VBASE023.VDF : 7.10.12.103 2048 Bytes 01.10.2010 18:27:48 VBASE024.VDF : 7.10.12.104 2048 Bytes 01.10.2010 18:27:48 VBASE025.VDF : 7.10.12.105 2048 Bytes 01.10.2010 18:27:49 VBASE026.VDF : 7.10.12.106 2048 Bytes 01.10.2010 18:27:49 VBASE027.VDF : 7.10.12.107 2048 Bytes 01.10.2010 18:27:49 VBASE028.VDF : 7.10.12.108 2048 Bytes 01.10.2010 18:27:49 VBASE029.VDF : 7.10.12.109 2048 Bytes 01.10.2010 18:27:49 VBASE030.VDF : 7.10.12.110 2048 Bytes 01.10.2010 18:27:49 VBASE031.VDF : 7.10.12.112 12800 Bytes 03.10.2010 19:55:09 Engineversion : 8.2.4.72 AEVDF.DLL : 8.1.2.1 106868 Bytes 03.08.2010 09:03:07 AESCRIPT.DLL : 8.1.3.45 1368443 Bytes 29.09.2010 06:50:04 AESCN.DLL : 8.1.6.1 127347 Bytes 17.05.2010 11:06:39 AESBX.DLL : 8.1.3.1 254324 Bytes 30.04.2010 08:56:25 AERDL.DLL : 8.1.9.2 635252 Bytes 29.09.2010 06:50:03 AEPACK.DLL : 8.2.3.7 471413 Bytes 29.09.2010 06:50:01 AEOFFICE.DLL : 8.1.1.8 201081 Bytes 03.08.2010 09:03:03 AEHEUR.DLL : 8.1.2.30 2941303 Bytes 03.10.2010 18:27:54 AEHELP.DLL : 8.1.13.4 242038 Bytes 29.09.2010 06:49:57 AEGEN.DLL : 8.1.3.23 401779 Bytes 03.10.2010 18:27:51 AEEMU.DLL : 8.1.2.0 393588 Bytes 30.04.2010 08:56:24 AECORE.DLL : 8.1.17.0 196982 Bytes 29.09.2010 06:49:55 AEBB.DLL : 8.1.1.0 53618 Bytes 30.04.2010 08:56:24 AVWINLL.DLL : 9.0.0.3 18177 Bytes 12.12.2008 07:47:56 AVPREF.DLL : 9.0.3.0 44289 Bytes 02.10.2009 20:28:20 AVREP.DLL : 8.0.0.7 159784 Bytes 21.02.2010 12:20:32 AVREG.DLL : 9.0.0.0 36609 Bytes 07.11.2008 14:25:04 AVARKT.DLL : 9.0.0.3 292609 Bytes 24.03.2009 14:05:37 AVEVTLOG.DLL : 9.0.0.7 167169 Bytes 30.01.2009 09:37:04 SQLITE3.DLL : 3.6.1.0 326401 Bytes 28.01.2009 14:03:49 SMTPLIB.DLL : 9.2.0.25 28417 Bytes 02.02.2009 07:21:28 NETNT.DLL : 9.0.0.0 11521 Bytes 07.11.2008 14:41:21 RCIMAGE.DLL : 9.0.0.25 2438913 Bytes 15.05.2009 14:35:17 RCTEXT.DLL : 9.0.73.0 87297 Bytes 26.11.2009 11:04:51 Konfiguration für den aktuellen Suchlauf: Job Name..............................: Vollständige Systemprüfung Konfigurationsdatei...................: c:\programme\avira\antivir desktop\sysscan.avp Protokollierung.......................: niedrig Primäre Aktion........................: löschen Sekundäre Aktion......................: ignorieren Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: ein Bootsektoren..........................: C:, Durchsuche aktive Programme...........: ein Durchsuche Registrierung..............: ein Suche nach Rootkits...................: ein Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Alle Dateien Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: mittel Beginn des Suchlaufs: Sonntag, 3. Oktober 2010 22:12 Der Suchlauf nach versteckten Objekten wird begonnen. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\nxifb\type [INFO] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\nxifb\start [INFO] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\nxifb\errorcontrol [INFO] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\nxifb\group [INFO] Der Registrierungseintrag ist nicht sichtbar. Es wurden '42880' Objekte überprüft, '4' versteckte Objekte wurden gefunden. Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'avscan.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avcenter.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wuauclt.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wmiapsrv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'FNPLicensingService.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'ApntEx.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'hidfind.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'rapimgr.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wmiprvse.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'rundll32.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wcescomm.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'quickset.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'Acrotray.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'rundll32.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'iFrmewrk.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'ZCfgSvc.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'atiptaxx.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'Apoint.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'RegSrvc.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'NicConfigSvc.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'explorer.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'ati2evxx.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'mDNSResponder.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'WLKEEPER.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'S24EvMon.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'EvtEng.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'ati2evxx.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '1' Modul(e) wurden durchsucht Es wurden '46' Prozesse mit '46' Modulen durchsucht Der Suchlauf über die Masterbootsektoren wird begonnen: Masterbootsektor HD0 [INFO] Es wurde kein Virus gefunden! Der Suchlauf über die Bootsektoren wird begonnen: Bootsektor 'C:\' [INFO] Es wurde kein Virus gefunden! Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen: Die Registry wurde durchsucht ( '59' Dateien ). Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\' C:\hiberfil.sys [WARNUNG] Die Datei konnte nicht geöffnet werden! [HINWEIS] Bei dieser Datei handelt es sich um eine Windows Systemdatei. [HINWEIS] Es ist in Ordnung, dass diese Datei für die Suche nicht geöffnet werden kann. C:\pagefile.sys [WARNUNG] Die Datei konnte nicht geöffnet werden! [HINWEIS] Bei dieser Datei handelt es sich um eine Windows Systemdatei. [HINWEIS] Es ist in Ordnung, dass diese Datei für die Suche nicht geöffnet werden kann. C:\Dokumente und Einstellungen\SP\Startmenü\Programme\Autostart\algkir32.exe [WARNUNG] Die Datei konnte nicht geöffnet werden! C:\WINDOWS\system32\drivers\nxifb.sys [FUND] Ist das Trojanische Pferd TR/Agent.564800 [WARNUNG] Die Datei konnte nicht geöffnet werden! [WARNUNG] Die Datei konnte nicht gelöscht werden! [HINWEIS] Es wird versucht die Aktion mit Hilfe der ARK Library durchzuführen. [HINWEIS] Die Datei wurde gelöscht. Ende des Suchlaufs: Sonntag, 3. Oktober 2010 22:51 Benötigte Zeit: 39:46 Minute(n) Der Suchlauf wurde vollständig durchgeführt. 6072 Verzeichnisse wurden überprüft 225550 Dateien wurden geprüft 1 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 1 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 0 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 4 Dateien konnten nicht durchsucht werden 225545 Dateien ohne Befall 1495 Archive wurden durchsucht 4 Warnungen 3 Hinweise 42880 Objekte wurden beim Rootkitscan durchsucht 4 Versteckte Objekte wurden gefunden Malewarebytes' Anti-Maleware (1. Versuch - musste abgebrochen werden, wegen Stillstand): Malwarebytes' Anti-Malware 1.46 www.malwarebytes.org Datenbank Version: 4737 Windows 5.1.2600 Service Pack 3 Internet Explorer 6.0.2900.5512 04.10.2010 10:30:22 mbam-log-2010-10-04 (10-30-22).txt Art des Suchlaufs: Vollständiger Suchlauf (C:\|D:\|E:\|F:\|) Durchsuchte Objekte: 9593 Laufzeit: 28 Minute(n), 1 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 2 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 2 Infizierte Dateiobjekte der Registrierung: 0 Infizierte Verzeichnisse: 0 Infizierte Dateien: 2 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: C:\WINDOWS\ekicuguvekanuga.dll (Trojan.Hiloti) -> Delete on reboot. C:\WINDOWS\racldi.dll (Trojan.Hiloti.Gen) -> Delete on reboot. Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\yturomagifin (Trojan.Hiloti) -> Delete on reboot. HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\qnuguqewof (Trojan.Hiloti.Gen) -> Delete on reboot. Infizierte Dateiobjekte der Registrierung: (Keine bösartigen Objekte gefunden) Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: C:\WINDOWS\ekicuguvekanuga.dll (Trojan.Hiloti) -> Delete on reboot. C:\WINDOWS\racldi.dll (Trojan.Hiloti.Gen) -> Delete on reboot. Malewarebytes' Anti-Maleware (2. Versuch): Malwarebytes' Anti-Malware 1.46 www.malwarebytes.org Datenbank Version: 4737 Windows 5.1.2600 Service Pack 3 Internet Explorer 6.0.2900.5512 04.10.2010 11:26:02 mbam-log-2010-10-04 (11-26-02).txt Art des Suchlaufs: Vollständiger Suchlauf (C:\|) Durchsuchte Objekte: 204381 Laufzeit: 47 Minute(n), 13 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 0 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 2 Infizierte Verzeichnisse: 0 Infizierte Dateien: 1 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: (Keine bösartigen Objekte gefunden) Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\AntiVirusDisableNotify (Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\UpdatesDisableNotify (Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully. Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: C:\Dokumente und Einstellungen\SP\Anwendungsdaten\avdrn.dat (Malware.Trace) -> Quarantined and deleted successfully. Delete Assistent 2 (mit WIPE): Delete Assistent 2.5 Log http://www.psite.de --- Der Vorgang wurde beendet. --- Für Vorschläge (mal abgesehen von einer Neuinstallation) wäre ich total dankbar! Grüße. |

|

|

|

|

|

|

04.10.2010, 14:44

Moderator

Beiträge: 5694 |

#7

Hallo und herzlich Willkommen auf Protecus.de

Um ein infiziertes System zu bereinigen bedarf es neben Zeit auch die Beachtung folgender Punkte: • Halte Dich an die Anweisungen des jeweiligen Helfers. • Falls Du externen Speichermedien (USB Sticks, Festplatten) hast, dann schliesse die vor der Reinigung an. • Während der Reinigung solltest Du weder Programme installieren noch deinstallieren, welche nicht ausdrücklich verlangt werden. • Bitte arbeite jeden Schritt der Reihe nach ab. • Falls bei einem Schritt Probleme auftauchen, poste was du bereits hast und melde Dich mit dem Problembeschreiben. • Die Bereinigung ist erst beendet wenn der jeweilige Helfer das OK gibt. • Wenn die Kiste wieder flott läuft heisst das nicht, dass das Sytem auch sauber ist. • Bei geschäftlich genutzten Rechner sollte der zuständige IT Verantwortliche beigezogen werden. • Ein Support unsererseits kann unter Umständen bei einem Firmenrechner abgelehnt werden. • Bei illegaler Software besteht die Möglichkeit, dass der Support eingestellt wird. • Jegliche Cracks oder Keygens werden weder gefördert noch akzeptiert. • Bei stark infizierten Systemen vorallem wenn Backdoors oder Rootkits involviert sind kann es vorkommen, dass ein Helfer zum Neuaufsetzen rät. • In letzter Instanz ist dann immer der User welcher entscheidet. Vista und Win7 User: Alle Programme und Tools, die wir anordnen, immer mit Rechtsklick und Als Administrator ausführen. Schritt 1 Kannst Du auf Deinem Computer alle Dateien und Datei-Endungen sehen? Falls nein, bitte diese Einstellungen in den Ordneroptionen vornehmen. Schritt 2 Systemscan mit OTL Lade Dir bitte OTL von Oldtimer herunter und speichere es auf Deinem Desktop. • Doppelklick auf die OTL.exe • Vista und Windows 7 User: Rechtsklick auf die OTL.exe und "als Administrator ausführen" wählen. • Oben findest Du ein Kästchen mit Ausgabe. Wähle bitte Minimal-Ausgabe • Unter Extra-Registrierung wähle bitte Benutze SafeList. • Mache Häckchen bei LOP- und Purity-Prüfung. • Klicke nun auf Scan links oben.  • Wenn der Scan beendet wurde werden zwei Logfiles erstellt. Du findest die Logfiles auf Deinem Desktop => OTL.txt und Extras.txt • Poste die Logfiles in Code-Tags hier in den Thread. Schritt 3 Rootkit-Suche mit Gmer Was sind Rootkits? Wichtig: Bei jedem Rootkit-Scans soll/en: • alle anderen Programme gegen Viren, Spyware, usw. deaktiviert sein, • keine Verbindung zu einem Netzwerk/Internet bestehen (WLAN nicht vergessen), • nichts am Rechner getan werden, • nach jedem Scan der Rechner neu gestartet werden. • Nicht vergessen, nach dem Rootkit-Scan die Security-Programme wieder einzuschalten! Lade Dir Gmer von dieser Seite herunter (auf den Button Download EXE drücken) und das Programm auf dem Desktop speichern. • Gmer ist geeignet für => NT/W2K/XP/VISTA. • Alle anderen Programme sollen geschlossen sein. • Starte gmer.exe (hat einen willkürlichen Programm-Namen). • Vista-User mit Rechtsklick und als Administrator starten. • Gmer startet automatisch einen ersten Scan. • Sollte sich ein Fenster mit folgender Warnung öffnen: Code WARNING !!! • Unbedingt auf "No" klicken, anschließend über den Copy-Button das bisherige Resultat in die Zwischenablage zu kopieren. • Füge das Log aus der Zwischenablage mit STRG + V in Deine Antwort in Deinem Thread ein. . • Falls das nicht der Fall war, wähle nun den Reiter "Rootkit/Malware", • Hake an: System, Sections, IAT/EAT, Devices, Modules, Processes, Threads, Libraries, Services, Registry und Files. • Wichtig: "Show all" darf nicht angehakt sein! • Starte den Scan durch Drücken des Buttons "Scan". Mache nichts am Computer während der Scan läuft. • Wenn der Scan fertig ist klicke auf "Copy" um das Log in die Zwischenablage zu kopieren. Mit "Ok" wird Gmer beendet. • Füge das Log aus der Zwischenablage in Deine Antwort hier ein (mit STRG + V). Antiviren-Programm und sonstige Scanner wieder einschalten, bevor Du ins Netz gehst! Nun das Logfile in Code-Tags posten. |

|

|

|

|

|

|

04.10.2010, 20:49

...neu hier

Beiträge: 8 |

#8

Hi! Zunächst OTL.txt:

Code OTL logfile created on: 04.10.2010 20:39:09 - Run 1 ... und jetzt Extras.txt Code OTL Extras logfile created on: 04.10.2010 20:39:09 - Run 1 So, jetzt gehe ich zu Schritt 3 über ... |

|

|

|

|

|

|

04.10.2010, 21:00

...neu hier

Beiträge: 8 |

#9

Logfile von GMER nach automatischem Scan:

Code GMER 1.0.15.15281 - http://www.gmer.net |

|

|

|

|

|

|

04.10.2010, 21:52

Moderator

Beiträge: 5694 |

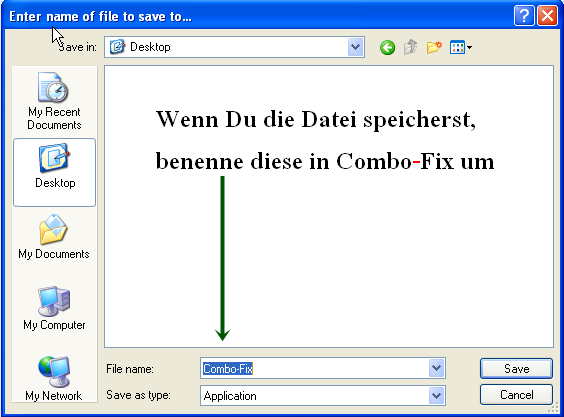

#10

Schritt 1

Lade dir das Tool Avenger und speichere es auf dem Desktop:  • Kopiere nun folgenden Text in das weiße Feld (bei -> "input script here") Code drivers to disable:• Setze den Hacken bei Automatically disable any rootkits found • Schließe alle laufenden Programme. Trenne Dich vom Internet. • Starte Avenger mit Klick auf Execute • Bestätige mit Yes den Neustart des Rechners. • Nachdem das System neu gestartet ist, findest du hier einen Report vom Avenger -> C:\avenger.txt Poste mir in deiner nächsten Antwort den Inhalt der Avenger.txt Schritt 2 Combofix darf ausschließlich ausgeführt werden, wenn ein Kompetenzler dies ausdrücklich empfohlen hat! Es sollte nie auf eigene Initiative hin ausgeführt werden! Eine falsche Benutzung kann ernsthafte Computerprobleme nach sich ziehen und eine Bereinigung der Infektion noch erschweren. Lade ComboFix von einem der unten aufgeführten Links herunter. Du musst diese umbenennen, bevor Du es auf den Desktop speicherst. Speichere ComboFix auf deinen Desktop. • BleepingComputer • ForoSpyware**NB: Es ist wichtig, das ComboFix.exe auf dem Desktop gespeichert wird**   • Deaktivere Deine Anti-Virus- und Anti-Spyware-Programme. Normalerweise kannst Du dies über einen Rechtsklick auf das Systemtray-Icon tun. Die Programme könnten sonst eventuell unsere Programme bei deren Arbeit stören. • Doppel-klicke auf ComboFix.exe und folge den Aufforderungen. • Wenn ComboFix fertig ist, wird es ein Log für dich erstellen. • Bitte poste mir den Inhalt von C:\ComboFix.txt hier in de Thread. |

|

|

|

|

|

|

04.10.2010, 22:14

...neu hier

Beiträge: 8 |

#11

Schritt 1 erledigt

Code Logfile of The Avenger Version 2.0, (c) by Swandog46 |

|

|

|

|

|

|

04.10.2010, 22:31

...neu hier

Beiträge: 8 |

#12

Schritt 2 ausgeführt

Code ComboFix 10-10-03.03 - SP 04.10.2010 22:27:29.1.1 - x86 |

|

|

|

|

|

|

04.10.2010, 22:40

Moderator

Beiträge: 5694 |

#13

Schritt 1

Dateien löschen Gehe in den abgesicherten Modus (Link bitte unbedingt anklicken & lesen!) von windows Drücke beim Hochfahren des rechners [F8] (bei win xp) solange, bis du eine auswahlmöglichkeit hast. Wähle hier:Abgesicherter Modus mit Netzwerktreibern Dann lösche folgende Datei im Explorer: c:\windows\system32\config\systemprofile\Anwendungsdaten\yopgrf.dat Schritt 2 ESET Online Scanner Bitte während der Online-Scans evtl. vorhandene externe Festplatten einschalten! Bitte während der Scans alle Hintergrundwächter (Anti-Virus-Programm, Firewall, Skriptblocking und ähnliches) abstellen und nicht vergessen, alles hinterher wieder einzuschalten. Anmerkung für Vista und Win7 User: Bitte den Browser unbedingt als Administrator starten. • Dein Anti-Virus-Programm während des Scans deaktivieren. • Button  drücken.Firefox-User: Bitte esetsmartinstaller_enu.exe downloaden.Das Firefox-Addon auf dem Desktop speichern und dann installieren. drücken.Firefox-User: Bitte esetsmartinstaller_enu.exe downloaden.Das Firefox-Addon auf dem Desktop speichern und dann installieren.• IE-User: müssen das Installieren eines ActiveX Elements erlauben. • Setze den einen Hacken bei Yes, i accept the Terms of Use. • Drücke den  Button. Button.• Warte bis die Komponenten herunter geladen wurden. • Setze einen Haken bei "Remove found threads" und "Scan archives". •  drücken. drücken.• Die Signaturen werden herunter geladen.Der Scan beginnt automatisch. Wenn der Scan beendet wurde • Klicke Finish.• Browser schließen. • Explorer öffnen. • C:\Programme\Eset\EsetOnlineScanner\log.txt suchen und mit Deinem Editor öffnen. • Logfile hier posten. Schritt 3 Scanne erneut mit GMER und poste das neue Log. |

|

|

|

|

|

|

04.10.2010, 23:57

...neu hier

Beiträge: 8 |

#14

Schritt 1 erledigt

Schritt 2 auch durchgeführt Code ESETSmartInstaller@High as downloader log: |

|

|

|

|

|

|

05.10.2010, 00:45

Moderator

Beiträge: 5694 |

#15

Nun noch Schritt 3

|

|

|

|

|

|

Um auf dieses Thema zu ANTWORTEN

bitte erst » hier kostenlos registrieren!!

bitte erst » hier kostenlos registrieren!!

Folgende Themen könnten Dich auch interessieren:

Copyright © 2025, Protecus.de - Protecus Team - Impressum / Mediadaten

da der Support von euch letztens prima war bin ich wieder hier: Meine Tochter hat uns den Trojaner TR/Agent.564800 beim Surfen/Onlinespiele auf den PC geholt. Antivir meldet den Fund, aber der Virus wird leider nicht gelöscht bzw. er ist nachher wieder da. Der Rechner ist seit dem Fund des Virus sehr langsam. Erhoffe mir Hilfe von euch.

Hier das logfle von Antivir:

Avira AntiVir Personal

Erstellungsdatum der Reportdatei: Sonntag, 3. Oktober 2010 14:34

Es wird nach 2894943 Virenstämmen gesucht.

Das Programm läuft als uneingeschränkte Vollversion.

Online-Dienste stehen zur Verfügung.

Lizenznehmer : Avira AntiVir Personal - FREE Antivirus

Seriennummer : 0000149996-ADJIE-0000001

Plattform : Windows XP

Windowsversion : (Service Pack 2) [5.1.2600]

Boot Modus : Normal gebootet

Benutzername : SYSTEM

Computername : METE

Versionsinformationen:

BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00

AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35

AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16

LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59

LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47

VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36

VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49

VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42

VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42

VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03

VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 08:09:00

VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 08:09:14

VBASE007.VDF : 7.10.9.165 4840960 Bytes 23.07.2010 08:09:44

VBASE008.VDF : 7.10.11.133 3454464 Bytes 13.09.2010 08:10:04

VBASE009.VDF : 7.10.11.134 2048 Bytes 13.09.2010 08:10:04

VBASE010.VDF : 7.10.11.135 2048 Bytes 13.09.2010 08:10:04

VBASE011.VDF : 7.10.11.136 2048 Bytes 13.09.2010 08:10:04

VBASE012.VDF : 7.10.11.137 2048 Bytes 13.09.2010 08:10:04

VBASE013.VDF : 7.10.11.165 172032 Bytes 15.09.2010 08:10:06

VBASE014.VDF : 7.10.11.202 144384 Bytes 18.09.2010 08:10:08

VBASE015.VDF : 7.10.11.231 129024 Bytes 21.09.2010 08:10:09

VBASE016.VDF : 7.10.12.4 126464 Bytes 23.09.2010 08:10:10

VBASE017.VDF : 7.10.12.38 146944 Bytes 27.09.2010 08:10:11

VBASE018.VDF : 7.10.12.64 133120 Bytes 29.09.2010 08:10:13

VBASE019.VDF : 7.10.12.99 134144 Bytes 01.10.2010 08:10:15

VBASE020.VDF : 7.10.12.100 2048 Bytes 01.10.2010 08:10:15

VBASE021.VDF : 7.10.12.101 2048 Bytes 01.10.2010 08:10:15

VBASE022.VDF : 7.10.12.102 2048 Bytes 01.10.2010 08:10:15

VBASE023.VDF : 7.10.12.103 2048 Bytes 01.10.2010 08:10:15

VBASE024.VDF : 7.10.12.104 2048 Bytes 01.10.2010 08:10:16

VBASE025.VDF : 7.10.12.105 2048 Bytes 01.10.2010 08:10:16

VBASE026.VDF : 7.10.12.106 2048 Bytes 01.10.2010 08:10:16

VBASE027.VDF : 7.10.12.107 2048 Bytes 01.10.2010 08:10:16

VBASE028.VDF : 7.10.12.108 2048 Bytes 01.10.2010 08:10:16

VBASE029.VDF : 7.10.12.109 2048 Bytes 01.10.2010 08:10:16

VBASE030.VDF : 7.10.12.110 2048 Bytes 01.10.2010 08:10:16

VBASE031.VDF : 7.10.12.111 2048 Bytes 01.10.2010 08:10:16

Engineversion : 8.2.4.72

AEVDF.DLL : 8.1.2.1 106868 Bytes 03.10.2010 08:10:43

AESCRIPT.DLL : 8.1.3.45 1368443 Bytes 03.10.2010 08:10:42

AESCN.DLL : 8.1.6.1 127347 Bytes 03.10.2010 08:10:39

AESBX.DLL : 8.1.3.1 254324 Bytes 03.10.2010 08:10:44

AERDL.DLL : 8.1.9.2 635252 Bytes 03.10.2010 08:10:38

AEPACK.DLL : 8.2.3.7 471413 Bytes 03.10.2010 08:10:36

AEOFFICE.DLL : 8.1.1.8 201081 Bytes 03.10.2010 08:10:34

AEHEUR.DLL : 8.1.2.30 2941303 Bytes 03.10.2010 08:10:32

AEHELP.DLL : 8.1.13.4 242038 Bytes 03.10.2010 08:10:24

AEGEN.DLL : 8.1.3.23 401779 Bytes 03.10.2010 08:10:23

AEEMU.DLL : 8.1.2.0 393588 Bytes 03.10.2010 08:10:21

AECORE.DLL : 8.1.17.0 196982 Bytes 03.10.2010 08:10:20

AEBB.DLL : 8.1.1.0 53618 Bytes 03.10.2010 08:10:19

AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10

AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07

AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40

AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44

AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49

AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11

AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25

SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53

AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54

NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55

RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08

RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28

Konfiguration für den aktuellen Suchlauf:

Job Name..............................: Vollständige Systemprüfung

Konfigurationsdatei...................: C:\Programme\Avira\AntiVir Desktop\sysscan.avp

Protokollierung.......................: niedrig

Primäre Aktion........................: interaktiv

Sekundäre Aktion......................: ignorieren

Durchsuche Masterbootsektoren.........: ein

Durchsuche Bootsektoren...............: ein

Bootsektoren..........................: C:, D:,

Durchsuche aktive Programme...........: ein

Laufende Programme erweitert..........: ein

Durchsuche Registrierung..............: ein

Suche nach Rootkits...................: ein

Integritätsprüfung von Systemdateien..: aus

Datei Suchmodus.......................: Alle Dateien

Durchsuche Archive....................: ein

Rekursionstiefe einschränken..........: 20

Archiv Smart Extensions...............: ein

Makrovirenheuristik...................: ein

Dateiheuristik........................: mittel

Beginn des Suchlaufs: Sonntag, 3. Oktober 2010 14:34

Der Suchlauf nach versteckten Objekten wird begonnen.

Der Suchlauf über gestartete Prozesse wird begonnen:

Durchsuche Prozess 'msdtc.exe' - '40' Modul(e) wurden durchsucht

Durchsuche Prozess 'dllhost.exe' - '59' Modul(e) wurden durchsucht

Durchsuche Prozess 'dllhost.exe' - '45' Modul(e) wurden durchsucht

Durchsuche Prozess 'vssvc.exe' - '48' Modul(e) wurden durchsucht

Durchsuche Prozess 'avscan.exe' - '68' Modul(e) wurden durchsucht

Durchsuche Prozess 'avcenter.exe' - '77' Modul(e) wurden durchsucht

Durchsuche Prozess 'iexplore.exe' - '128' Modul(e) wurden durchsucht

Durchsuche Prozess 'avgnt.exe' - '51' Modul(e) wurden durchsucht

Durchsuche Prozess 'sched.exe' - '54' Modul(e) wurden durchsucht

Durchsuche Prozess 'avshadow.exe' - '27' Modul(e) wurden durchsucht

Durchsuche Prozess 'avguard.exe' - '54' Modul(e) wurden durchsucht

Durchsuche Prozess 'alg.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'wmiapsrv.exe' - '45' Modul(e) wurden durchsucht

Durchsuche Prozess 'wdfmgr.exe' - '15' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '39' Modul(e) wurden durchsucht

Durchsuche Prozess 'jqs.exe' - '89' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'AirTies_util3.exe' - '53' Modul(e) wurden durchsucht

Durchsuche Prozess 'ctfmon.exe' - '25' Modul(e) wurden durchsucht

Durchsuche Prozess 'jusched.exe' - '20' Modul(e) wurden durchsucht

Durchsuche Prozess 'Wbutton.exe' - '20' Modul(e) wurden durchsucht

Durchsuche Prozess 'CtrlVol.exe' - '15' Modul(e) wurden durchsucht

Durchsuche Prozess 'HotkeyApp.exe' - '25' Modul(e) wurden durchsucht

Durchsuche Prozess 'LaunchAp.exe' - '20' Modul(e) wurden durchsucht

Durchsuche Prozess 'AGRSMMSG.exe' - '19' Modul(e) wurden durchsucht

Durchsuche Prozess 'Explorer.EXE' - '104' Modul(e) wurden durchsucht

Durchsuche Prozess 'LVPrcSrv.exe' - '16' Modul(e) wurden durchsucht

Durchsuche Prozess 'spoolsv.exe' - '53' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '32' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '158' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '51' Modul(e) wurden durchsucht

Durchsuche Prozess 'lsass.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'services.exe' - '43' Modul(e) wurden durchsucht

Durchsuche Prozess 'winlogon.exe' - '74' Modul(e) wurden durchsucht

Durchsuche Prozess 'csrss.exe' - '14' Modul(e) wurden durchsucht

Durchsuche Prozess 'smss.exe' - '2' Modul(e) wurden durchsucht

Der Suchlauf über die Masterbootsektoren wird begonnen:

Masterbootsektor HD0

[INFO] Es wurde kein Virus gefunden!

Der Suchlauf über die Bootsektoren wird begonnen:

Bootsektor 'C:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'D:\'

[INFO] Es wurde kein Virus gefunden!

Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen:

Die Registry wurde durchsucht ( '389' Dateien ).

Der Suchlauf über die ausgewählten Dateien wird begonnen:

Beginne mit der Suche in 'C:\'

C:\System Volume Information\_restore{4B8540E7-0BF7-4FC9-9CBB-38A1A8E5ECBF}\RP83\A0010234.sys

[FUND] Ist das Trojanische Pferd TR/Agent.564800

Beginne mit der Suche in 'D:\' <Lokaler Datenträger>

Beginne mit der Desinfektion:

C:\System Volume Information\_restore{4B8540E7-0BF7-4FC9-9CBB-38A1A8E5ECBF}\RP83\A0010234.sys

[FUND] Ist das Trojanische Pferd TR/Agent.564800

[HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '465620d8.qua' verschoben!

Ende des Suchlaufs: Sonntag, 3. Oktober 2010 15:24

Benötigte Zeit: 49:40 Minute(n)

Der Suchlauf wurde vollständig durchgeführt.

4611 Verzeichnisse wurden überprüft

174174 Dateien wurden geprüft

1 Viren bzw. unerwünschte Programme wurden gefunden

0 Dateien wurden als verdächtig eingestuft

0 Dateien wurden gelöscht

0 Viren bzw. unerwünschte Programme wurden repariert

1 Dateien wurden in die Quarantäne verschoben

0 Dateien wurden umbenannt

0 Dateien konnten nicht durchsucht werden

174173 Dateien ohne Befall

876 Archive wurden durchsucht

0 Warnungen

1 Hinweise

258776 Objekte wurden beim Rootkitscan durchsucht

0 Versteckte Objekte wurden gefunden

Vielen Dank vorweg für Eure Hilfe.