Home » Spyware & Browser Hijacker Support Forum » Problem mit Programmen: minimiren sich von selbst. HijackThis Log auswerten. » Themenansicht

Problem mit Programmen: minimiren sich von selbst. HijackThis Log auswerten. |

||

|---|---|---|

| #0

| ||

|

29.07.2010, 23:17

Member

Beiträge: 14 |

||

|

|

|

|

|

30.07.2010, 00:41

Moderator

Beiträge: 5694 |

#2

Hallo und herzlich Willkommen auf Protecus.de

Um ein infiziertes System zu bereinigen bedarf es neben Zeit auch die Beachtung folgender Punkte: • Halte Dich an die Anweisungen des jeweiligen Helfers. • Falls Du externen Speichermedien (USB Sticks, Festplatten) hast, dann schliesse die vor der Reinigung an. • Während der Reinigung solltest Du weder Programme installieren noch deinstallieren, welche nicht ausdrücklich verlangt werden. • Bitte arbeite jeden Schritt der Reihe nach ab. • Falls bei einem Schritt Probleme auftauchen, poste was du bereits hast und melde Dich mit dem Problembeschreiben. • Die Bereinigung ist erst beendet wenn der jeweilige Helfer das OK gibt. • Wenn die Kiste wieder flott läuft heisst das nicht, dass das Sytem auch sauber ist. • Bei geschäftlich genutzten Rechner sollte der zuständige IT Verantwortliche beigezogen werden. • Ein Support unsererseits kann unter Umständen bei einem Firmenrechner abgelehnt werden. • Bei illegaler Software besteht die Möglichkeit, dass der Support eingestellt wird. • Jegliche Cracks oder Keygens werden weder gefördert noch akzeptiert. • Bei stark infizierten Systemen vorallem wenn Backdoors oder Rootkits involviert sind kann es vorkommen, dass ein Helfer zum Neuaufsetzen rät. • In letzter Instanz ist dann immer der User welcher entscheidet. Vista und Win7 User: Alle Programme und Tools, die wir anordnen, immer mit Rechtsklick und Als Administrator ausführen. Schritt 1 Downloade Dir bitte MBRCheck (by a_d_13) und speichere die Datei auf dem Desktop. • Doppelklick auf die MBRCheck.exe. Vista und Win7 User mit Rechtsklick "als Administrator starten" • Das Tool braucht nur eine Sekunde. • Danach solltest du eine MBRCheck_<Datum>_<Uhrzeit>.txt auf dem Desktop finden. Poste mir bitte den Inhalt des .txt Dokumentes |

|

|

|

|

|

|

31.07.2010, 19:59

Member

Themenstarter Beiträge: 14 |

#3

MBRCheck, version 1.1.1

(c) 2010, AD \\.\C: --> \\.\PhysicalDrive0 \\.\E: --> \\.\PhysicalDrive0 Size Device Name MBR Status -------------------------------------------- 465 GB \\.\PhysicalDrive0 Unknown MBR code Found non-standard or infected MBR. Enter 'Y' and hit ENTER for more options, or 'N' to exit: __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

01.08.2010, 00:34

Moderator

Beiträge: 5694 |

#4

Schritt 1

[COLOR=Blue]Kontrolle mit MBR -t, ob Master Boot Record in Ordnung ist (MBR-Rootkit)[/COLOR] • Downloade die MBR.exe von Gmer und kopiere die Datei mbr.exe in den Ordner C:\Windows\system32. Falls Du den Ordner nicht sehen kannst, diese Einstellungen in den Ordneroptionen vornehmen. • Start => ausführen => cmd (da reinschreiben) => OK es öffnet sich eine Eingabeaufforderung. Nach dem Prompt (>_) folgenden Text aus der Codebox manuell eingeben oder alternativ den mit STRG + C ins Clipboard kopieren und einfügen. Einfügen in der Eingabeaufforderung: in der Titelleiste einen Rechtsklick machen => Bearbeiten => einfügen. Code mbr.exe -t > C:\mbr.log & C:\mbr.log(Enter drücken) • Nach kurzer Zeit wird sich Dein Editor öffnen und die Datei C:\mbr.log beinhalten. Bitte kopiere den Inhalt hier in Deinen Thread. Schritt 2 Systemscan mit OTL Lade Dir bitte OTL von Oldtimer herunter und speichere es auf Deinem Desktop. • Doppelklick auf die OTL.exe • Vista und Windows 7 User: Rechtsklick auf die OTL.exe und "als Administrator ausführen" wählen. • Oben findest Du ein Kästchen mit Ausgabe. Wähle bitte Minimal-Ausgabe • Unter Extra-Registrierung wähle bitte Benutze SafeList. • Mache Häckchen bei LOP- und Purity-Prüfung. • Klicke nun auf Scan links oben.  • Wenn der Scan beendet wurde werden zwei Logfiles erstellt. Du findest die Logfiles auf Deinem Desktop => OTL.txt und Extras.txt • Poste die Logfiles in Code-Tags hier in den Thread. Schritt 3 Rootkit-Suche mit Gmer Was sind Rootkits? Wichtig: Bei jedem Rootkit-Scans soll/en: • alle anderen Programme gegen Viren, Spyware, usw. deaktiviert sein, • keine Verbindung zu einem Netzwerk/Internet bestehen (WLAN nicht vergessen), • nichts am Rechner getan werden, • nach jedem Scan der Rechner neu gestartet werden. • Nicht vergessen, nach dem Rootkit-Scan die Security-Programme wieder einzuschalten! Lade Dir Gmer von dieser Seite herunter (auf den Button Download EXE drücken) und das Programm auf dem Desktop speichern. • Alle anderen Programme sollen geschlossen sein. • Starte gmer.exe (hat einen willkürlichen Programm-Namen). • Vista-User mit Rechtsklick und als Administrator starten. • Gmer startet automatisch einen ersten Scan. • Sollte sich ein Fenster mit folgender Warnung öffnen: Code WARNING !!! • Unbedingt auf "No" klicken, anschließend über den Copy-Button das bisherige Resultat in die Zwischenablage zu kopieren. • Füge das Log aus der Zwischenablage mit STRG + V in Deine Antwort in Deinem Thread ein. . • Falls das nicht der Fall war, wähle nun den Reiter "Rootkit/Malware", • Hake an: System, Sections, IAT/EAT, Devices, Modules, Processes, Threads, Libraries, Services, Registry und Files. • Wichtig: "Show all" darf nicht angehakt sein! • Starte den Scan durch Drücken des Buttons "Scan". Mache nichts am Computer während der Scan läuft. • Wenn der Scan fertig ist klicke auf "Copy" um das Log in die Zwischenablage zu kopieren. Mit "Ok" wird Gmer beendet. • Füge das Log aus der Zwischenablage in Deine Antwort hier ein (mit STRG + V). Antiviren-Programm und sonstige Scanner wieder einschalten, bevor Du ins Netz gehst! Nun das Logfile in Code-Tags posten. |

|

|

|

|

|

|

02.08.2010, 21:01

Member

Themenstarter Beiträge: 14 |

#5

MBR.Log von Schritt 1:

Stealth MBR rootkit/Mebroot/Sinowal detector 0.3.7 by Gmer, http://www.gmer.net device: opened successfully user: error reading MBR called modules: ntkrnlpa.exe CLASSPNP.SYS disk.sys ACPI.sys hal.dll atapi.sys amdide.sys PCIIDEX.SYS kernel: MBR read successfully copy of MBR has been found in sector 62 ! Otl Log von Schritt 2: Code OTL logfile created on: 02.08.2010 20:55:02 - Run 12. Logfile von Schritt 2: Code OTL Extras logfile created on: 02.08.2010 20:55:02 - Run 1 __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

02.08.2010, 21:16

Member

Themenstarter Beiträge: 14 |

#6

Zu Schritt 3:

Nachdem ich GMER gestarted habe (d.h Doppelclick) hat mein rechner ohne Vorwarnung neugestartet. __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

02.08.2010, 22:56

Moderator

Beiträge: 5694 |

#7

Schritt 1

Bei Dir scheint sich etwas im Master Boot Record festgesetzt zu haben, wie das obige Ergebnis zeigt. Du hast jetzt zwei Möglichkeiten, den Master Boot Record (MBR) wieder in Ordnung zu bringen, die erste zeigt Dir auf, wie Du das mit Windows eigenen Mitteln machen kannst, die zweite, wie es mit dem Tool mbr.exe zu machen ist. MBR wiederherstellen Entweder so: • Lege die Installations-CD von XP oder Windows 2000 in das CD-Laufwerk ein und starte den Computer neu. • Bootet der Computer nicht von CD, musst Du im BIOS-Setup des PCs die Boot-Reihenfolge umstellen, so dass die CD vor der Festplatte verwendet wird. • Während des Bootens erkennt das Startprogramm auf der CD eine gegebenenfalls vorhandene bootfähige Partition auf der Festplatte, stoppt das Hochfahren und fährt erst auf einen beliebigen Tastendruck hin mit dem Booten fort. • Beim ersten Bildschirm des Windows-Setup-Programms wähle "R" und im nächsten Screen "K" für das Laden der Wiederherstellungskonsole. • Nun gebe folgenden Befehl ein: • fixmbr oder so: • Kopiere die Datei mbr.exe nach C:\Windows\system32 • Start => ausführen => cmd (da reinschreiben) => OK • es öffnet sich ein Dosfenster • bitte dort nach dem Prompt eingeben: mbr.exe -f (Enter drücken) • und ggfs. den Anweisungen folgen. Schritt 2 Filesharing Ich poste mal folgenden Hinweis, nicht mit erhobenem Zeigefinger, sondern weil Du Dir dessen vielleicht nicht bewusst bist. Du benutzt P2P-Programme. Wenn Du ein sauberes System bekommen respektive behalten möchtest, solltest Du auf den Download von Software aus solchen Quellen verzichten, denn auch wenn das P2P-Programm selbst "sauber" ist, bewahrt es Dich nicht davor, evtl. schädliche Programme auf Deinen Rechner zu holen. Du siehst, die Gefahr ist sehr groß, sich über diese Wege zu infizieren. Aus diesem Grund bereinige ich lieber Systeme, die keine solchen Programme installiert haben und bitte Dich daher alle Programme, die in diese Richtung gehen, während unserer Bereinigung komplett und rückstandlos über Systemsteuerung => Software zu deinstallieren Zitat BitTorrentSchritt 3 Bereinigung mit Malwarebytes' Anti-Malware (Vollständiger Suchlauf) Lade Malwarebytes Anti-Malware (ca. 2 MB) von diesem Downloadspiegel herunter: Malwarebytes * Anwendbar auf Windows 2000, XP, Vista und Windows 7. * Installiere das Programm in den vorgegebenen Pfad. * Denke daran, bei Vista das Programm als Admin zu starten, ansonsten per Doppelklick starten. * Lasse es online updaten (Reiter Updates), sofern sich das Programm bereits auf dem Rechner befand. * Aktiviere "Komplett Scan durchführen" => Scan. * Wähle alle verfügbaren Laufwerke aus und starte den Scan. * Wenn der Scan beendet ist, klicke auf "Zeige Resultate". * Bei Funden in C:\System Volume Information den Haken entfernen. Ansonsten wird dieser Systemwiederherstellungspunkt nicht mehr funktionieren. Er könnte jedoch trotz Malware noch gebraucht werden. * Versichere Dich, dass ansonsten alle Funde markiert sind und drücke "Löschen". * Poste das Logfile, welches sich in Notepad öffnet, hier in den Thread. * Nachträglich kannst du den Bericht unter "Scan-Berichte" finden. * Berichte, wie der Rechner nun läuft. |

|

|

|

|

|

|

02.08.2010, 23:28

Member

Themenstarter Beiträge: 14 |

#8

zu schritt 1 :

Microsoft Windows XP [versie 5.1.2600] (C) Copyright 1985-2001 Microsoft Corp. C:\Documents and Settings\Jazzy>mbr.exe -f Stealth MBR rootkit/Mebroot/Sinowal detector 0.3.7 by Gmer, http://www.gmer.net device: opened successfully user: error reading MBR kernel: MBR read successfully copy of MBR has been found in sector 62 ! C:\Documents and Settings\Jazzy> Edit: Malwarescan läuft grad noch. __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

03.08.2010, 00:48

Member

Themenstarter Beiträge: 14 |

#9

Malwarebytes' Anti-Malware 1.46

www.malwarebytes.org Datenbank Version: 4382 Windows 5.1.2600 Service Pack 3 Internet Explorer 6.0.2900.5512 03.08.2010 00:48:00 mbam-log-2010-08-03 (00-48-00).txt Art des Suchlaufs: Vollständiger Suchlauf (C:\|D:\|E:\|) Durchsuchte Objekte: 289180 Laufzeit: 1 Stunde(n), 17 Minute(n), 15 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 0 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 0 Infizierte Verzeichnisse: 0 Infizierte Dateien: 36 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: (Keine bösartigen Objekte gefunden) Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: (Keine bösartigen Objekte gefunden) Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: E:\Documents and Settings\Emina\Local Settings\Temp\B6.tmp (Trojan.Dropper) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\cowaemxrsn.tmp (Trojan.Scar) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\ocmsanwrxe.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\Setup.tmp (Adware.Agent) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\srcamnxoew.tmp (Trojan.Inject) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\nmsxocawre.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\wcenrsmxao.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\xrnsamoecw.tmp (Trojan.FakeAlert) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temp\ecsanmrxow.tmp (Trojan.Dropper) -> Quarantined and deleted successfully. E:\Documents and Settings\Emina\Local Settings\Temporary Internet Files\Content.IE5\GJCJ8Z43\Setup[1].exe (Adware.Agent) -> Quarantined and deleted successfully. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014172.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014173.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014174.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014175.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014176.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014178.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014179.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014180.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014181.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014182.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014183.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014184.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014185.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014186.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP32\A0014195.dll (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP51\A0024853.dll (Adware.BHO) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP51\A0024854.exe (Adware.AdRotator) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP54\A0030502.dll (Adware.BHO) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP56\A0030763.exe (Adware.Hotbar) -> Not selected for removal. E:\System Volume Information\_restore{5D494C1E-99B2-4E8D-962F-D694ED5412D1}\RP56\A0030893.exe (Adware.Hotbar) -> Not selected for removal. E:\WINDOWS\Temp\gtk1.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\WINDOWS\Temp\gtk2.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\WINDOWS\Temp\gtk3.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\WINDOWS\Temp\gtk4.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\WINDOWS\Temp\gtk5.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. E:\WINDOWS\Temp\gtk6.tmp (Trojan.Downloader) -> Quarantined and deleted successfully. __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

03.08.2010, 17:15

Moderator

Beiträge: 5694 |

#10

Wie hast Du Schritt 1 gemacht?

SO: • Kopiere die Datei mbr.exe nach C:\Windows\system32 • Start => ausführen => cmd (da reinschreiben) => OK • es öffnet sich ein Dosfenster • bitte dort nach dem Prompt eingeben: mbr.exe -f (Enter drücken) • und ggfs. den Anweisungen folgen. |

|

|

|

|

|

|

03.08.2010, 17:26

Member

Themenstarter Beiträge: 14 |

#11

Ich bin deinen Anweisungen exakt nachgegangen, chef.

Folgendes kam dabei heraus: Code Microsoft Windows XP [versie 5.1.2600] __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

03.08.2010, 17:39

Moderator

Beiträge: 5694 |

#12

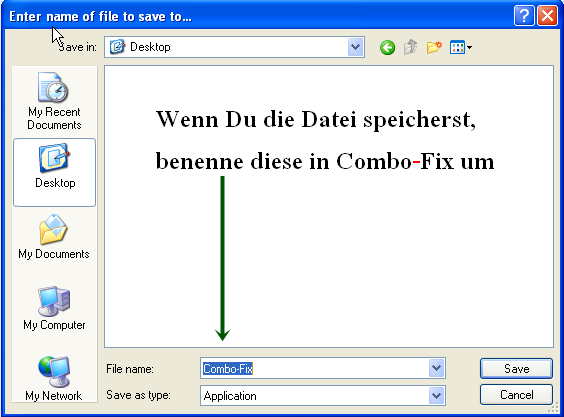

Lade ComboFix von einem der unten aufgeführten Links herunter. Du musst diese umbenennen, bevor Du es auf den Desktop speicherst. Speichere ComboFix auf deinen Desktop.

• BleepingComputer • ForoSpyware**NB: Es ist wichtig, das ComboFix.exe auf dem Desktop gespeichert wird**   • Doppel-klicke auf ComboFix.exe und folge den Aufforderungen. • Wenn ComboFix fertig ist, wird es ein Log für dich erstellen. • Bitte füge das C:\ComboFix.txt Log in deiner Antwort im Forum bei, so dass wir uns diese analysieren können. |

|

|

|

|

|

|

03.08.2010, 22:22

Member

Themenstarter Beiträge: 14 |

#13

hab combofix gestartet, ein blaues Fenster hat sich geöffnet, und nach circa 5 minuten ist mein Pc abgestürzt, vermute ich.

__________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

|

03.08.2010, 22:52

Moderator

Beiträge: 5694 |

#14

Und wa stand im blauen Fenster?

Mache folgendes und versuche danach wieder zu starten: Automatischen Neustart abstellen, um Abstürze mit Blue Screen aufzuzeichnen Systemsteuerung => System => Erweitert => Starten und Wiederherstellen => Einstellungen: Dort den Haken bei "Automatisch Neustart durchführen" wegnehmen => unter "Debuginformationen speichern" => "kleines Speicherabbild (64 KB)" wählen => OK => OK. Wenn Windows jetzt abstürzt, dann erfolgt kein Neustart sondern Du bekommst den Bluescreen angezeigt. Dort gibt es eine Zeile, die mit "STOP" anfängt gefolgt von 4 langen hexadezimalen Codes. Je nach Typ des Fehlers kann es weiter unten eine weitere Zeile mit hexadezimalen Codes und eventuell einem Dateinamen geben. Diese beiden Zeilen abschreiben (sorry, Copy&Paste funktioniert dort nicht) und posten. Aus deren Inhalt kann man Hinweise gewinnen, woran es liegen kann. Außerdem wird unter C:\Windows eine Datei namens Minidump angelegt. Zippe diese Datei füge sie als Anhang hier in den Thread. |

|

|

|

|

|

|

05.08.2010, 11:00

Member

Themenstarter Beiträge: 14 |

#15

folgendes ist passiert:

Ich starte Combo-Fix. nach 2 minuten sagt es mir ich habe ein "whistler bootkit" auf dem pc. nächste meldung: Pc muss neugestartet werden, rootkitaktivitäten wurden festgestellt. ok Neustart, Combo-fix öffnet sich. Von schritt 1-50 läufts wie geschmiert, dann stürzt der pc ab mit diesem Bluescreen: PROBLEM: BAD_POOL_HEADER ***STOP: 0x00000019 (0x00000020,0x88A98218,0x88A98630,0x1A830001) Anhang: Minidump.rar __________ Wer Rechtschreibfehler findet, kann sie behalten. Fan von Swisstreasure! |

|

|

|

|

|

Um auf dieses Thema zu ANTWORTEN

bitte erst » hier kostenlos registrieren!!

bitte erst » hier kostenlos registrieren!!

Folgende Themen könnten Dich auch interessieren:

Copyright © 2025, Protecus.de - Protecus Team - Impressum / Mediadaten

Ich habe folgendes Problem: Wenn ich ein Programm starte, minimiert es sich nach kurzer Zeit selbst. Dies wiederholt sich dann alle paar minuten...

Ausserdem läuft ab und zu im Hintergrund komische Musik, kommt aber nicht vom wmp oder ähnlichem.

Ich hab mir sagen lassen, ich soll mal Hijackthis laufen lassen, um zu checken ob alles in Ordnung ist, da ich mich aber nicht wirklich damit auskenne wollte ich mal drum bitten, dass mir jemand den Log auswertet... Freue mich über jede Hilfe, wär echt nett von euch.

Logfile of Trend Micro HijackThis v2.0.4

Scan saved at 23:06:18, on 29.07.2010

Platform: Windows XP SP3 (WinNT 5.01.2600)

MSIE: Internet Explorer v6.00 SP3 (6.00.2900.5512)

Boot mode: Normal

Running processes:

C:\WINDOWS\System32\smss.exe

C:\WINDOWS\system32\winlogon.exe

C:\WINDOWS\system32\services.exe

C:\WINDOWS\system32\lsass.exe

C:\WINDOWS\system32\Ati2evxx.exe

C:\WINDOWS\system32\svchost.exe

C:\WINDOWS\System32\svchost.exe

C:\Program Files\AVG\AVG9\avgchsvx.exe

C:\Program Files\AVG\AVG9\avgrsx.exe

C:\Program Files\AVG\AVG9\avgcsrvx.exe

C:\WINDOWS\system32\spoolsv.exe

C:\WINDOWS\system32\svchost.exe

C:\Program Files\AVG\AVG9\avgwdsvc.exe

C:\WINDOWS\system32\FsUsbExService.Exe

C:\WINDOWS\System32\svchost.exe

C:\Program Files\Java\jre6\bin\jqs.exe

C:\WINDOWS\System32\svchost.exe

C:\WINDOWS\system32\svchost.exe

C:\Program Files\AVG\AVG9\avgnsx.exe

C:\Program Files\AVG\AVG9\avgemc.exe

C:\Program Files\AVG\AVG9\avgcsrvx.exe

C:\WINDOWS\system32\Ati2evxx.exe

C:\WINDOWS\Explorer.EXE

C:\WINDOWS\system32\wscntfy.exe

C:\PROGRA~1\AVG\AVG9\avgtray.exe

C:\WINDOWS\RTHDCPL.EXE

C:\Program Files\ATI Technologies\ATI.ACE\Core-Static\MOM.exe

C:\WINDOWS\system32\ctfmon.exe

C:\Program Files\Windows Live\Messenger\msnmsgr.exe

C:\Program Files\ATI Technologies\ATI.ACE\Core-Static\ccc.exe

C:\Program Files\Skype\Phone\Skype.exe

C:\Program Files\Windows Live\Contacts\wlcomm.exe

C:\Program Files\Skype\Plugin Manager\skypePM.exe

C:\Program Files\Mozilla Firefox\firefox.exe

C:\Program Files\Mozilla Firefox\plugin-container.exe

C:\Documents and Settings\Jazzy\Bureaublad\HiJackThis\HiJackThis204.exe

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = http://www.microsoft.com/isapi/redir.dll?prd=ie&ar=iesearch

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://search.conduit.com?SearchSource=10&ctid=CT2269050

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://www.microsoft.com/isapi/redir.dll?prd=ie&pver=6&ar=msnhome

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://www.microsoft.com/isapi/redir.dll?prd=ie&ar=iesearch

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://www.microsoft.com/isapi/redir.dll?prd=ie&ar=iesearch

R0 - HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.microsoft.com/isapi/redir.dll?prd={SUB_PRD}&clcid={SUB_CLSID}&pver={SUB_PVER}&ar=home

R0 - HKCU\Software\Microsoft\Internet Explorer\Toolbar,LinksFolderName = Koppelingen

R3 - URLSearchHook: DVDVideoSoftTB Toolbar - {e9911ec6-1bcc-40b0-9993-e0eea7f6953f} - C:\Program Files\DVDVideoSoft\tbDVD1.dll

O2 - BHO: AcroIEHelperStub - {18DF081C-E8AD-4283-A596-FA578C2EBDC3} - C:\Program Files\Common Files\Adobe\Acrobat\ActiveX\AcroIEHelperShim.dll

O2 - BHO: WormRadar.com IESiteBlocker.NavFilter - {3CA2F312-6F6E-4B53-A66E-4E65E497C8C0} - C:\Program Files\AVG\AVG9\avgssie.dll

O2 - BHO: (no name) - {5C255C8A-E604-49b4-9D64-90988571CECB} - (no file)

O2 - BHO: Windows Live Anmelde-Hilfsprogramm - {9030D464-4C02-4ABF-8ECC-5164760863C6} - C:\Program Files\Common Files\Microsoft Shared\Windows Live\WindowsLiveLogin.dll

O2 - BHO: Java(tm) Plug-In 2 SSV Helper - {DBC80044-A445-435b-BC74-9C25C1C588A9} - C:\Program Files\Java\jre6\bin\jp2ssv.dll

O2 - BHO: JQSIEStartDetectorImpl - {E7E6F031-17CE-4C07-BC86-EABFE594F69C} - C:\Program Files\Java\jre6\lib\deploy\jqs\ie\jqs_plugin.dll

O2 - BHO: DVDVideoSoftTB Toolbar - {e9911ec6-1bcc-40b0-9993-e0eea7f6953f} - C:\Program Files\DVDVideoSoft\tbDVD1.dll

O3 - Toolbar: DVDVideoSoftTB Toolbar - {e9911ec6-1bcc-40b0-9993-e0eea7f6953f} - C:\Program Files\DVDVideoSoft\tbDVD1.dll

O4 - HKLM\..\Run: [AVG9_TRAY] C:\PROGRA~1\AVG\AVG9\avgtray.exe

O4 - HKLM\..\Run: [StartCCC] "C:\Program Files\ATI Technologies\ATI.ACE\Core-Static\CLIStart.exe" MSRun

O4 - HKLM\..\Run: [RTHDCPL] RTHDCPL.EXE

O4 - HKCU\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\ctfmon.exe

O4 - HKCU\..\Run: [msnmsgr] "C:\Program Files\Windows Live\Messenger\msnmsgr.exe" /background

O4 - HKCU\..\Run: [Skype] "C:\Program Files\Skype\Phone\Skype.exe" /nosplash /minimized

O4 - HKUS\S-1-5-19\..\Run: [CTFMON.EXE] C:\WINDOWS\System32\CTFMON.EXE (User 'Lokale service')

O4 - HKUS\S-1-5-20\..\Run: [CTFMON.EXE] C:\WINDOWS\System32\CTFMON.EXE (User 'Netwerkservice')

O4 - HKUS\S-1-5-18\..\Run: [CTFMON.EXE] C:\WINDOWS\System32\CTFMON.EXE (User 'SYSTEM')

O4 - HKUS\.DEFAULT\..\Run: [CTFMON.EXE] C:\WINDOWS\System32\CTFMON.EXE (User 'Default user')

O8 - Extra context menu item: Free YouTube to Mp3 Converter - C:\Documents and Settings\Jazzy\Application Data\DVDVideoSoftIEHelpers\youtubetomp3.htm

O9 - Extra button: (no name) - {e2e2dd38-d088-4134-82b7-f2ba38496583} - C:\WINDOWS\Network Diagnostic\xpnetdiag.exe

O9 - Extra 'Tools' menuitem: @xpsp3res.dll,-20001 - {e2e2dd38-d088-4134-82b7-f2ba38496583} - C:\WINDOWS\Network Diagnostic\xpnetdiag.exe

O9 - Extra button: Messenger - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\Program Files\Messenger\msmsgs.exe

O9 - Extra 'Tools' menuitem: Windows Messenger - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\Program Files\Messenger\msmsgs.exe

O16 - DPF: {5D6F45B3-9043-443D-A792-115447494D24} (UnoCtrl Class) - http://messenger.zone.msn.com/MessengerGamesContent/GameContent/de/uno1/GAME_UNO1.cab

O16 - DPF: {C3F79A2B-B9B4-4A66-B012-3EE46475B072} (MessengerStatsClient Class) - http://messenger.zone.msn.com/binary/MessengerStatsPAClient.cab56907.cab

O18 - Protocol: linkscanner - {F274614C-63F8-47D5-A4D1-FBDDE494F8D1} - C:\Program Files\AVG\AVG9\avgpp.dll

O18 - Protocol: skype4com - {FFC8B962-9B40-4DFF-9458-1830C7DD7F5D} - C:\PROGRA~1\COMMON~1\Skype\SKYPE4~1.DLL

O20 - Winlogon Notify: avgrsstarter - avgrsstx.dll (file missing)

O22 - SharedTaskScheduler: Preloader van browseui - {438755C2-A8BA-11D1-B96B-00A0C90312E1} - C:\WINDOWS\System32\browseui.dll

O22 - SharedTaskScheduler: Cache-daemon voor onderdeelcategorieën - {8C7461EF-2B13-11d2-BE35-3078302C2030} - C:\WINDOWS\System32\browseui.dll

O23 - Service: Ati HotKey Poller - ATI Technologies Inc. - C:\WINDOWS\system32\Ati2evxx.exe

O23 - Service: ATI Smart - Unknown owner - C:\WINDOWS\system32\ati2sgag.exe

O23 - Service: AVG Free E-mail Scanner (avg9emc) - AVG Technologies CZ, s.r.o. - C:\Program Files\AVG\AVG9\avgemc.exe

O23 - Service: AVG Free WatchDog (avg9wd) - AVG Technologies CZ, s.r.o. - C:\Program Files\AVG\AVG9\avgwdsvc.exe

O23 - Service: FsUsbExService - Teruten - C:\WINDOWS\system32\FsUsbExService.Exe

O23 - Service: Java Quick Starter (JavaQuickStarterService) - Sun Microsystems, Inc. - C:\Program Files\Java\jre6\bin\jqs.exe

O23 - Service: ServiceLayer - Nokia. - C:\Program Files\PC Connectivity Solution\ServiceLayer.exe

--

End of file - 6776 bytes

__________

Wer Rechtschreibfehler findet, kann sie behalten.

Fan von Swisstreasure!